透明部落组织投放恶意宏文档实施网络攻击事件分析2021-04-27 VenusEye威胁情报中心

事件描述

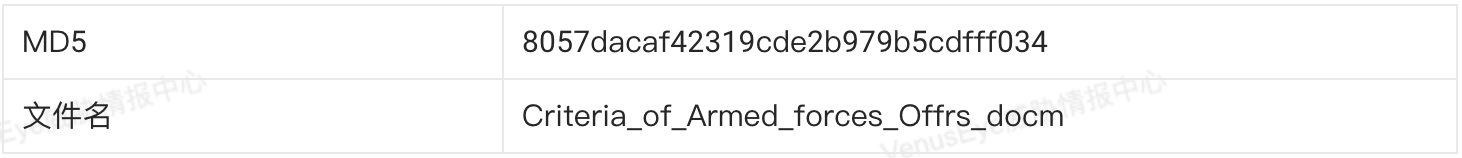

在启明星辰的日常威胁情报跟踪中,发现一个以“Criteria_of_Armed_forces_Offrs_docm”(武装力量标准)为名的恶意文件,通过分析疑似指向透明部落组织。

样本分析

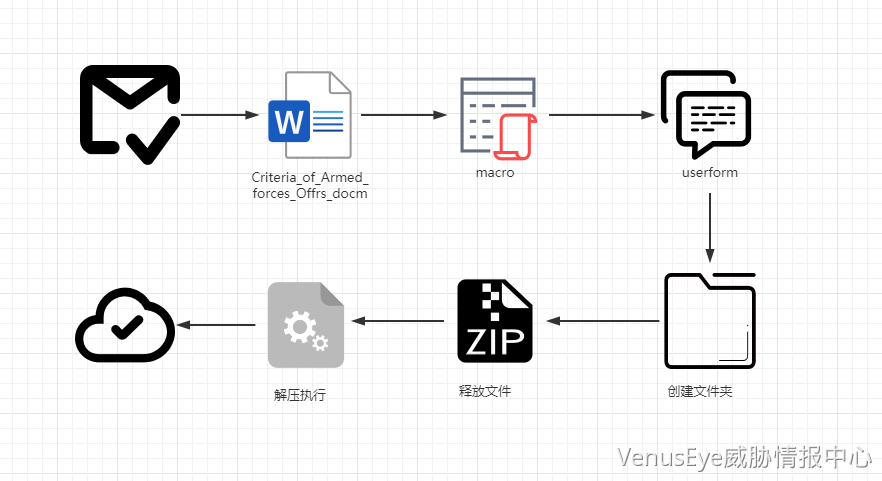

投递手法

推测通过钓鱼邮件附件向受害人分发恶意文件诱导用户点击执行恶意代码。

执行流程

样本详细分析

宏文件

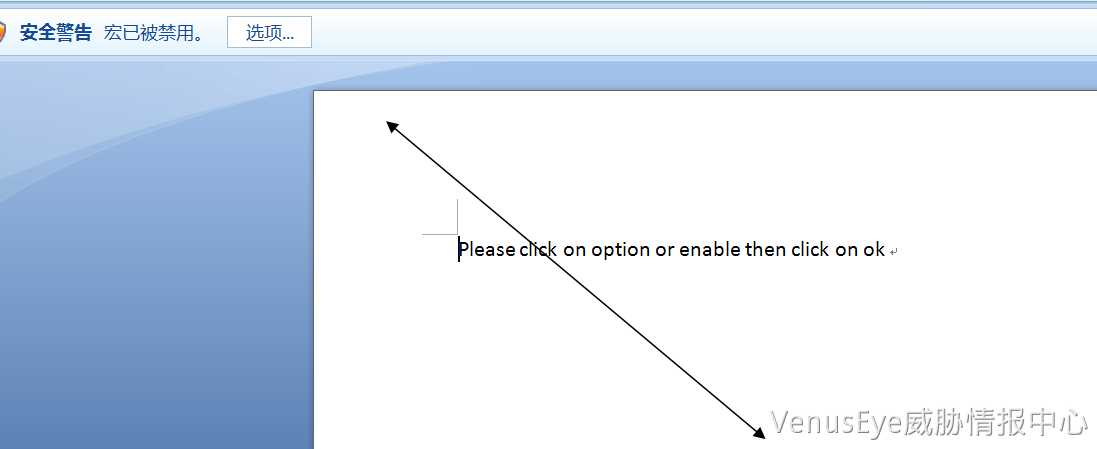

文件打开后会提示开启宏:

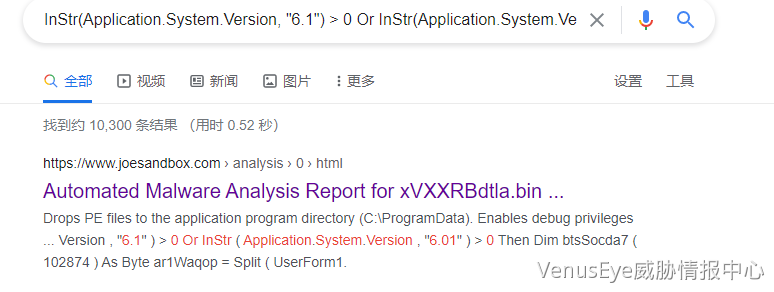

宏代码被加密。通过启明星辰狩猎系统可以提取相关代码。功能分析:

1、拼接C:\ProgramData\Diklyrdas\目录,并创建相关文件夹

1、拼接C:\ProgramData\Diklyrdas\目录,并创建相关文件夹;

2、对当前系统版本进行识别判断,根据不同版本分别读取不同的数据作为之后创建的恶意文件原始数据。数据隐藏在userform用户窗体中(win7:UserForm1.TextBox1.Text其他:UserForm1.TextBox2.Text);

3、将读取道德数据以“M”作为单位split切割并转换为Byte格式,之后释放到C:\ProgramData\Diklyrdas\为railthnsrqn.zip文件,之后解压缩执行;

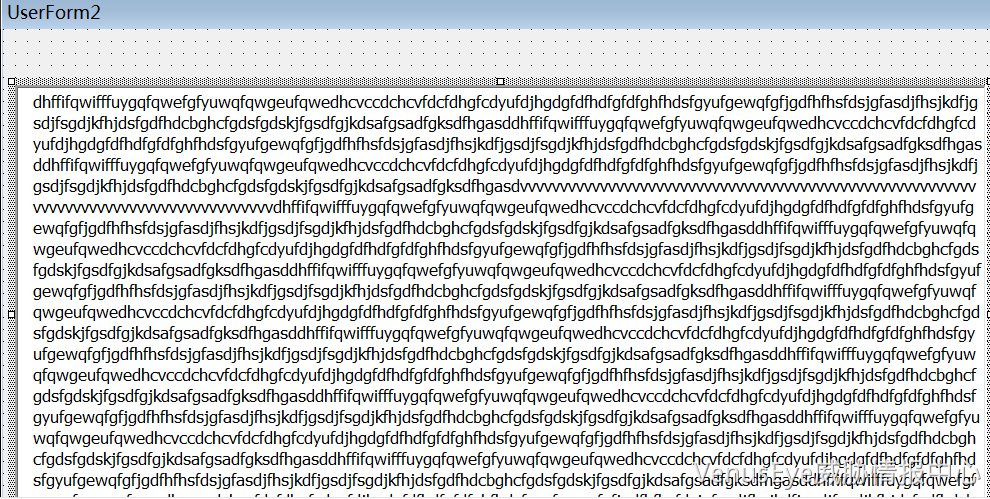

4、显示掩饰文档内容(UserForm2.TextBox2.Value内容)迷惑用户。

内容是一堆乱码:

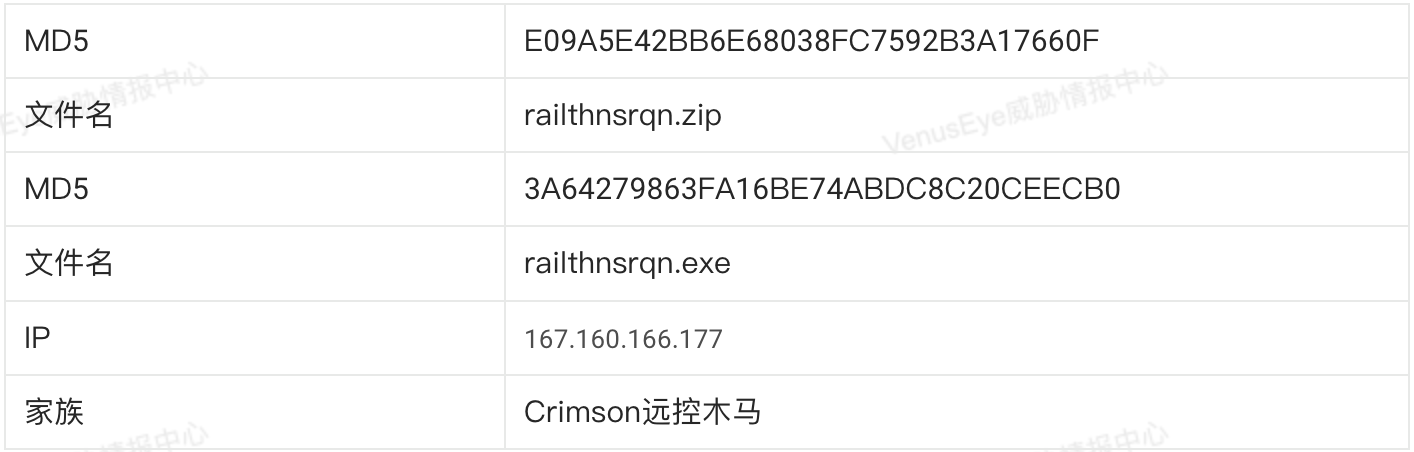

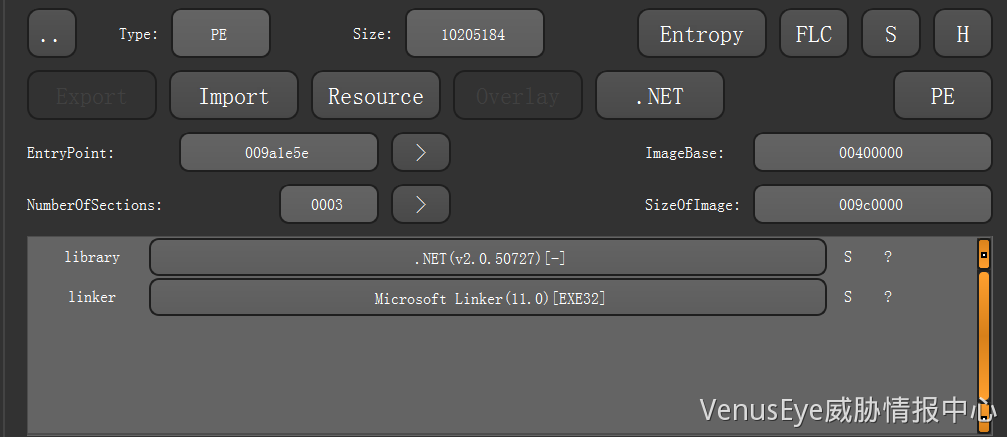

railthnsrqn

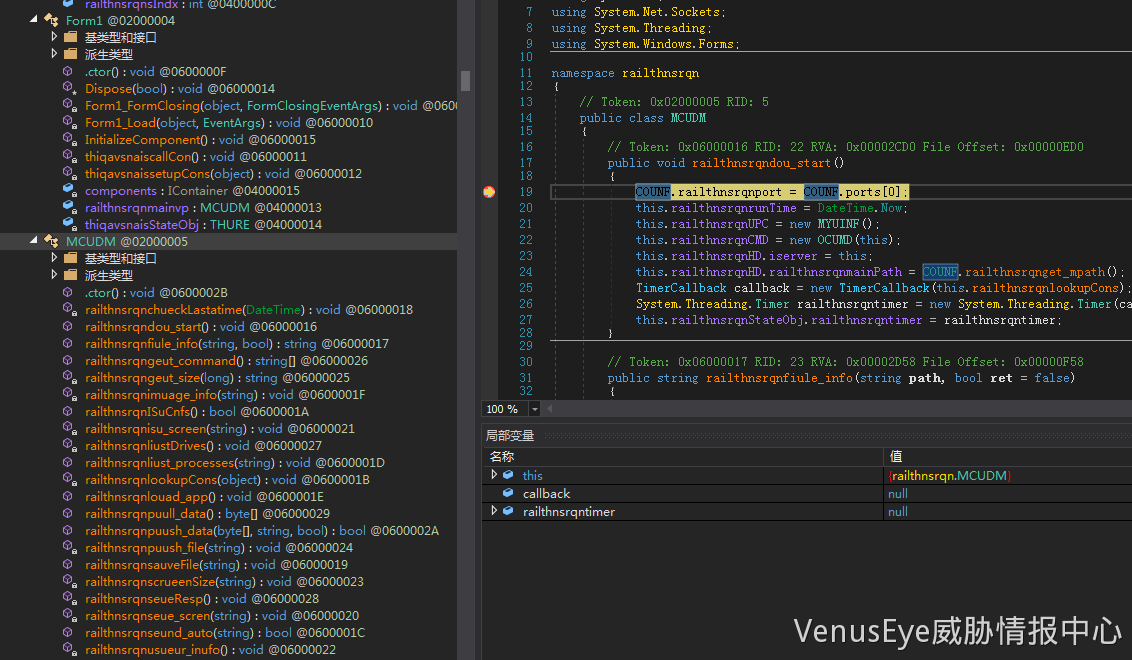

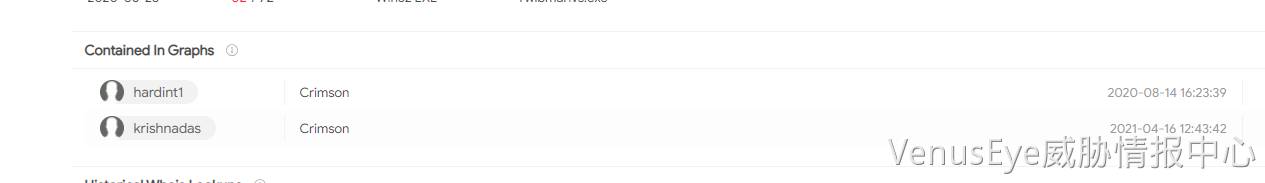

释放执行的是基于.net的该组织(APT36)的特马Crimson:

功能分析:

溯源/关联分析

关联样本

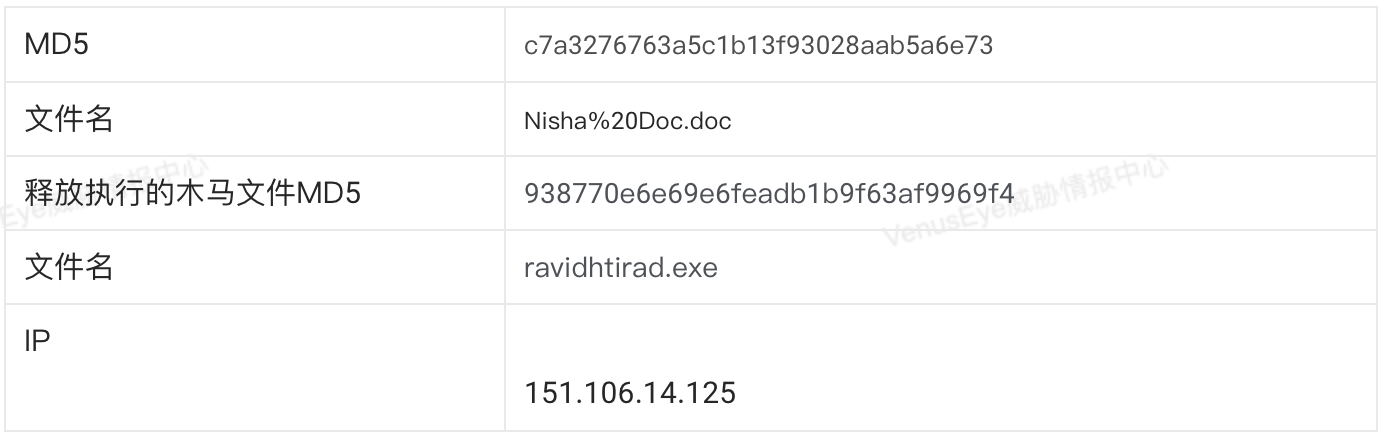

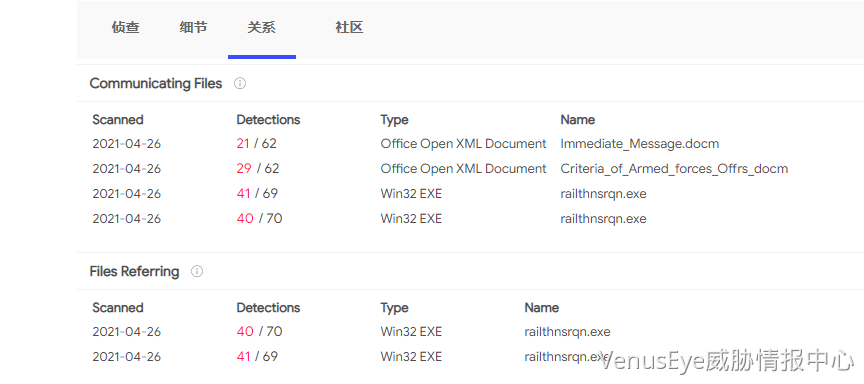

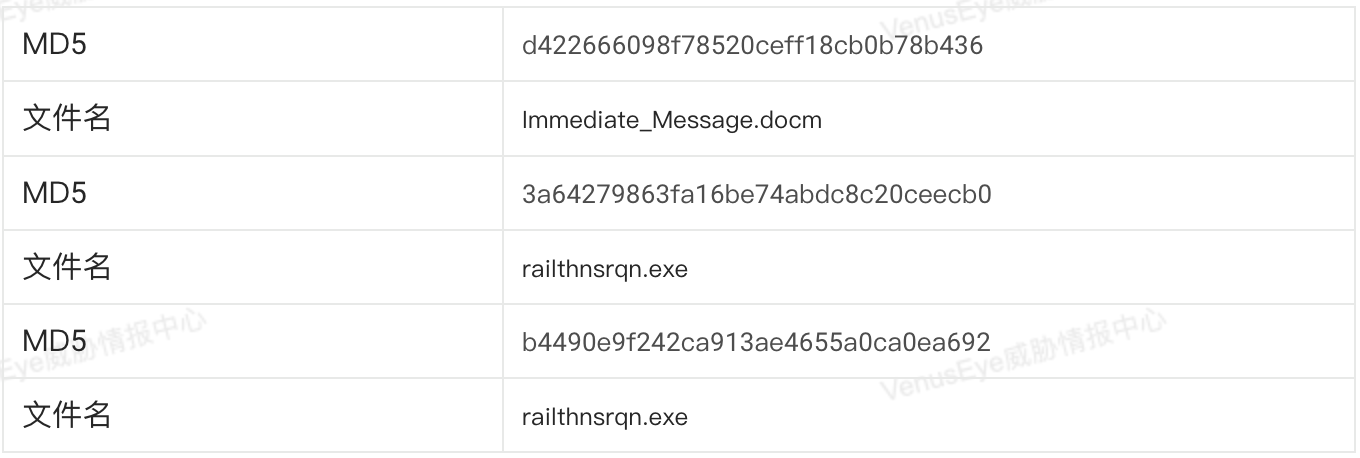

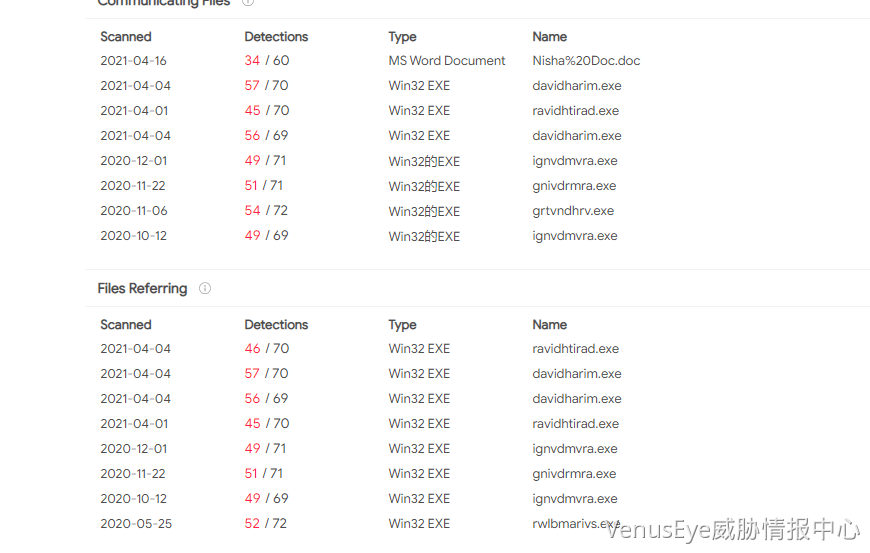

通过宏代码关联到同批文件:

IP关联:

样本自身IP关联:

关联文件IP关联:

溯源分析:

1. 文件关联到APT36特马:

2. 且攻击手法:加密宏代码+用户窗体数据读取+系统版本判别+后期执行Crimson特马符合该组织常用的攻击手法;

3. 与早期版本相比:

去年我们捕获到该组织样本宏代码释放执行恶意木马,该木马会读取释放资源快数据为crimson木马执行;

而本次样本解压缩在宏代码中执行 之后直接执行crimson木马;

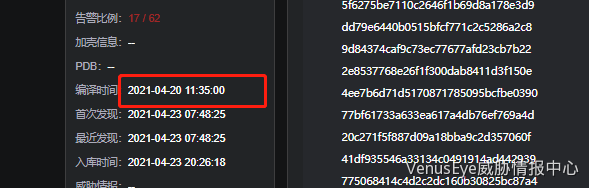

4. 攻击时间:

关键技术点

T1566.001:钓鱼邮件附件执行攻击

T1204.002:用户执行

T1203:利用客户端执行

T1036:伪装

T1137.001:office启动(宏:模板加载)

T1057:进程发现T1083:文件和目录发现

T1033:用户发现(识别受害者用户名)

T1082:系统信息发现(获取受害者计算机名:用户名:计算机类型等)

T1005:本地信息获取

T1071:应用层协议

T1041:通过CC通道渗透

T1497:虚拟化和沙盒规避(延时)

T1027:混淆的文件或信息

T1140:解码去混淆

IOCS

总结

初始文件是一个名为Criteria_of_Armed_forces_Offrs_docm(武装力量标准)恶意宏文档。通过受害人感兴趣的相关话题切入,诱导用户点击开启宏。当宏代码执行后会拼接路径名,并根据系统版本读取userform1中不同的数据为一个zip文件,之后解压缩执行。同时显示userform2中的数据到正文中迷用于迷惑用户。后期执行的为APT36组织的特马Crimson,该远控木马具备丰富的指令功能。通过同源关联到多个该组织的恶意样本文件,推测这是该组织针对周边国家军事政治方向开展的攻击活动。

参考链接

附录

附录主要用于一些关键技术点的补充说明,主要以自主研究的报告为主,如果外部引用写在参考链接里面

规则

动态沙箱特征

流量规则/SNORT/MTX/IDS

YARA规则

狩猎系统规则

数据运营·情报赋能