【原创漏洞】Oracle WebLogic 远程命令执行漏洞预警(即CVE-2019-2725补丁绕过)2019-06-17 ADLab

1、

0x01 漏洞描述

2019年4月26日,Oracle官方发布了WebLogic wls9-async及wls-wsat组件远程命令执行漏洞的补丁(CVE-2019-2725),https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html。

启明星辰ADLab第一时间对该补丁进行了深入研究,发现该补丁存在安全缺陷,在低版本JDK的环境中可以被绕过导致任意远程命令执行。ADLab已向Oracle官方反馈了CVE-2019-2725补丁绕过的漏洞,并得到了官方的确认。由于该漏洞能使攻击者远程执行任意命令,目前官方补丁尚未发布且已有用户受到疑似该漏洞的攻击,建议所有使用Oracle WebLogic的用户尽快主动部署相应防护。

2、

0x02 漏洞时间轴

2019年6月12日,ADLab将漏洞详情提交给Oracle官方;

2019年6月14日,Oracle官方确认漏洞存在并开始修复。

3、

0x03 影响版本

Oracle WebLogic Server 10.3.6.0

4、

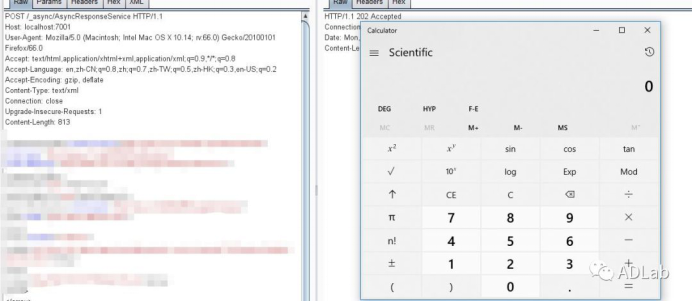

0x04 漏洞利用

测试环境:WebLogic Server 10.3.6.0 + CVE-2019-2725补丁利用过程:

5、

0x05 临时解决方案

官方补丁前的临时防护:

1、删除wls9_async_response.war、wls_wsat.war及相关文件夹,并重启weblogic服务。

2、禁止_async/*及wls-wsat/*形式的URL路径访问。

3、使用1.7及以上的java版本运行WebLogic(针对目前流传的低版本JDK利用)。

·

end

·

数据运营·情报赋能