“海莲花”攻击分析报告2017.12.08 金睛安全研究团队

1

概述

海莲花(OceanLotus、APT32)是一个具有越南背景的黑客组织。该组织最早被

发现于 2012

年 4

月攻击中国海事机构、海域建设部门、科研院所和航运企业。

主要使用鱼叉和水坑攻击方式,配合社工手段,利用特种木马进行符合越南国家 利益的针对性窃密活动。

2014

年开始,其活动强度加大。海莲花高强度的攻击自

2014

年起持续至今,

攻击目标越来越明确、攻击技术越来越复杂、社工手段越来越精准、与杀毒软件

的对抗性与防溯源的隐蔽性越来越强。海莲花的技术手段表明其已发展为一个高 度组织化、专业化的境外国家级黑客组织。

海莲花的攻击目标已被证实与越南存在较大联系,遍布政治、经济、社会等

多个重要领域。具有较明确的窃取机密文件的目的。

2

攻击目标与时间序列

2012

年至

2015

年的三年间:我国政府、科研院所、海事机构、海域建设、 航运企业等相关重要领域普遍受到攻击。感染者遍布中国

29

个省级行政区和境

外的 36

个国家。

2013

年,Electronic

Frontier Foundation 发表公开博文表示新闻记者、活动家、

持不同政见者、博客作者等均遭到与海莲花组织相关的恶意软件的攻击。

2014

年 2

月以后,OceanLotus

进入攻击活跃期,并于

2014

年 5

月发动了最

大规模的一轮鱼叉攻击。

2014

年 5

月、9

月,以及

2015

年 1

月,OceanLotus

又对多个政府机构、科

研院所和涉外企业的网站进行篡改和挂马,发动了多轮次、有针对性的水坑攻击。

2014

年以后,OceanLotus

特种木马开始采用包括文件伪装、随机加密和自

我销毁等一系列复杂的攻击技术与安全软件进行对抗,查杀和捕捉的难度大大增 加。

2014

年 11

月以后,OceanLotus

特种木马开始使用云控技术,攻击的危险性、

不确定性与木马识别查杀的难度都大大增强。

2014

年,一家欧洲公司准备在越南建厂,厂房尚未建成便被攻陷。同年,

海莲花组织使用名为“Plans

to crackdown on

protesters at the Embassy of Vietnam.exe”的鱼叉式网络钓鱼附件针对位于东南亚的越南侨胞组织的持不同政

见活动发起攻击。同样在 2014

年,海莲花组织还入侵了一个欧洲国家的立法机

关。

2016

年,涉及到网络安全、技术基础设施、银行业和媒体行业的越南企业

及外资企业受到攻击。

2015-2016

年间,越南的两家媒体受到了海莲花组织专用的恶意软件攻击。

2016

年年中,一家全球酒店业大亨的网络中检测到了海莲花组织专用的恶

意软件,该酒店计划在越南扩大业务。

2016

年到

2017

年初,攻击与越南国家利益相关的私营企业,涉及到越南的

制造业,消费品以及酒店业等多个行业。

2017

年 5

月,OceanLotus

组织入侵涉及多个行业的私营企业、新闻记者、

启明星辰公司

版权所有

@领航信息安全

![]()

活动家、持不同政见者、博客作者、西方立法机关、越南的新闻媒体等,且其行

动皆与越南的国家利益相关。

2017

年 6

月 22

日,发现了海莲花组织针对

MacOS

新升级的恶意后门程序。

2017

年 9

月,在最新的攻击活动中

APT32

使用了微软的

OneDrive

云服务来

托管相关木马。

2017

年年中,中国、柬埔寨和越南等国家的相关机构遭受到了

APT32

的定

向水坑攻击。

2017

年年末,多个中国单位收到了来自

APT32

的邮件鱼叉攻击

3

攻击目的

以窃取感染目标电脑中的机密数据为主要目的。

4

攻击手段

第一阶段:

主要通过鱼叉攻击和水坑攻击等方法,配合多种社会工程学手段进行渗透,

向特定目标人群传播特种木马程序或后门。

第二阶段:

通过木马程序或后门秘密控制部分政府人员、外包商和行业专家等攻击目标

的电脑系统,窃取系统中相关领域的机密资料。

5

水坑攻击事件

2017

年年中,APT32

攻击了亚洲地区政府、军事、人权、媒体和国家石油

勘探等有关的个人和组织的 100

多个网站。采取水坑攻击的方式,通过针对性的

JavaScript

脚本收集受害者信息,再配合社会工程学诱导受害人点击安装恶意软

件或者登陆钓鱼页面输入邮箱账号,然后伺机进行下一步的渗透行动。 主要攻击步骤如下:

启明星辰公司

版权所有

@领航信息安全

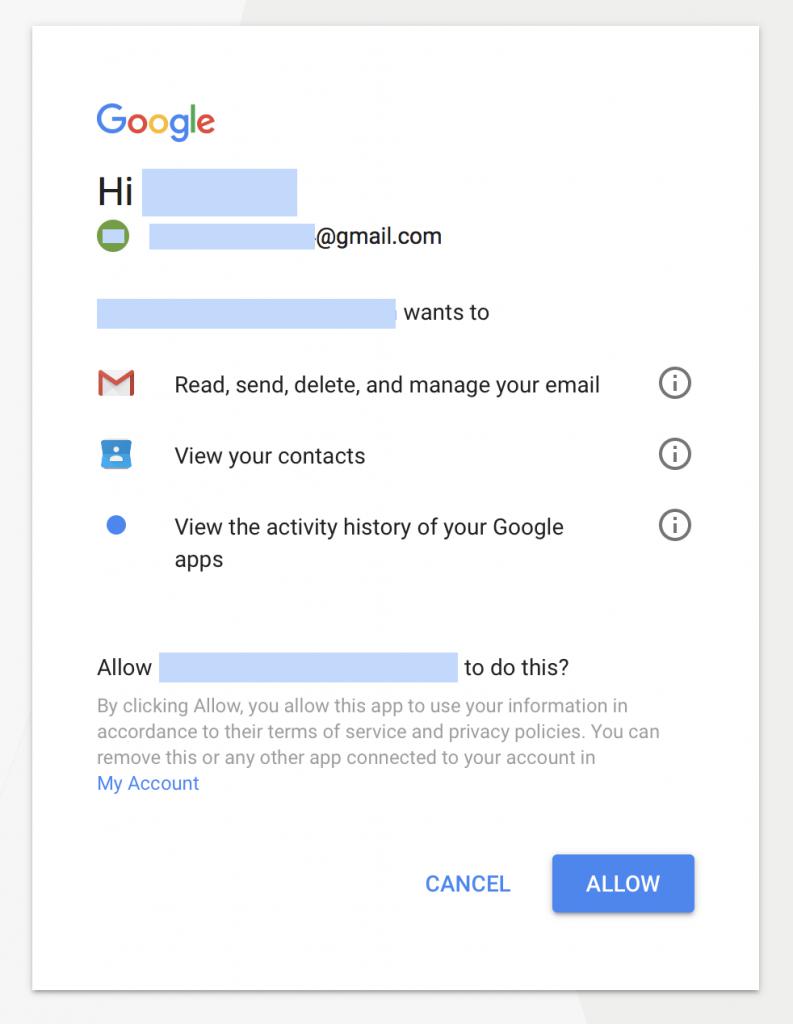

无论点击哪个按钮,都会被重定向到

Google,以启动 Ocean

Lotus APP 对于

Google

的 OAuth

访问权限。

一旦点击“允许”,OceanLotus

Google App 将立即登录到该帐户并开始访问该帐

启明星辰公司

版权所有

@领航信息安全

户,并有权访问账户下的所有电子邮件和联系人。

b.欺骗用户安装或更新捆绑了恶意代码的浏览器软件

dload01.s3.amazonaws.com

,download-attachments.s3.amazonaws.com

(3)

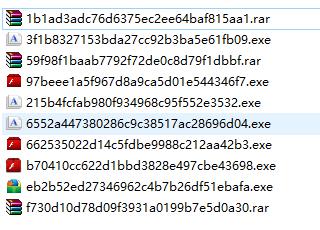

对上述地址进行样本关联,我们找到了

10

余个相关样本:

我们对其中一个伪造成 flash

安装包的样本进行分析,结果如下:

一、样本伪造弹窗,并弹出安装成功的信息

|

MD5

|

662535022d14c5fdbe9988c212aa42b3

|

|

样本平台

|

windows

|

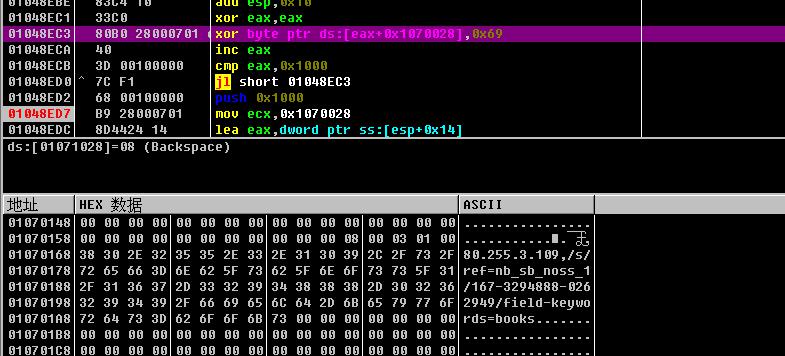

二、样本通过 http://80.255.3.109/flas

下载

shellcode

启明星辰公司

版权所有

@领航信息安全

三、Shellcode

如下

四、解密 shellcode,得到一个 dll

文件

启明星辰公司

版权所有

@领航信息安全

五、解密 DLL

文件数据,其中包括海莲花组织的

C&C

地址: 80.255.3.109/s/ref=nb_sb_noss_1/167-3294888-0262949/field-keywords=books

六、收集到的用户信息,信息包括:key,pid,系统版本,ip

地址,主机名,用

户名,是否为 64

位系统等

启明星辰公司

版权所有

@领航信息安全

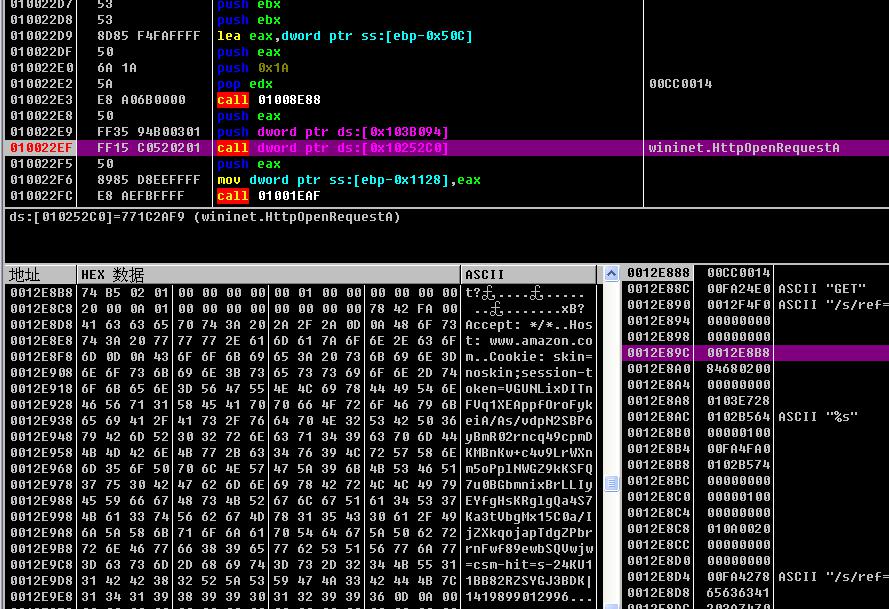

七、向 C&C

服务器发送数据

与服务器通信的数据包如下,可以看出服务器回复了一条加密的数据。

此处的 Host

主机名实际为海莲花组织伪造的信息,用来绕过某些厂商对该

Host

字段的检测。

启明星辰公司

版权所有

@领航信息安全

根据一些监视点最新捕获的报文特征分析,该木马首先会向

C&C

服务器发送

探测,当 C&C

服务器返回一段报文后,木马发送本机信息,信息中含有一段加

密报文以及程序目录地址。

从另一段海莲花的相关报文中还捕获到

BlackEnergy

相关报文,该工具被设

计为具有 DDos

功能的僵尸网络创建工具。

7

鱼叉攻击事件

启明星辰公司

版权所有

@领航信息安全

“海莲花”组织在最新攻击中采用鱼叉邮件的方式进行恶意代码投递。主要

攻击方式有以下两种:

(1)利用 CVE-2017-8759

漏洞进行攻击

当用户打开攻击文档时,会利用最新的

CVE-2017-8759

漏洞下载一段

Powershell

恶意代码。

此处还采取了一种绕过 UAC

的技术。样本修改了一个不需要

UAC

提示就能

修改的注册表的项,使得父进程自动读取该键值并运行powershell程序执行恶意

代码。以上操作可以使恶意代码不经系统提示及用户手工确认便顺利执行。

此处利用的是 eventvwr.exe,通过修改键值数据即可不需要

UAC

权限便可执 行。

(2)Office

Word 白加黑利用

在海莲花组织较新的攻击中,还使用了 Winword.exe

和 wwlib.dll

作为邮件附

件进行投递,其中 Winword.exe

为正常的微软

Office

Word 的主程序。Winword.exe

会默认加载同目录下的

wwlib.dll,而 wwlib.dll

为恶意程序,可以很明显的看出这

是一个 DLL

劫持的白利用加载恶意代码方式。

运行脚本后会解开一段 shellcode,紧接着 shellcode

会下载下一步的攻击载

启明星辰公司

版权所有

@领航信息安全

荷,该段攻击载荷与 CVE-2017-8759

漏洞文档最终下载的

shellcode

一致,并且在

shellcode

执行完毕后,会再次打开一个

word

文档来迷惑用户。

(3)利用 MSBuild

机制绕过反病毒软件

MSBuild

是微软提供的一个用于构建应用程序的平台,它以

XML

架构的项目

文件来控制平台如何处理与生成软件,该平台可以在没有安装

Visual

Studio 的系

统中独立工作。

由于 XML

架构的项目文件中可以包含一些常见操作,比如复制文件或创建目

录,甚至编译执行写入其中的 C#源代码。除此之外,MSBuild

还允许通过

Task

元素实现用户自定义的任务,功能可以用写入其中的

C#代码实现,因此可以利 用了自定义

Task

来加载执行指定的恶意代码,事实上海莲花组织也是这么去做

的。

而这个海莲花的样本会使用

MSBuild

解密执行一个

Powershell

脚本,该

Powershell

脚本直接在内存中加载一个

EXE

文件(代码结构与上相似),执行以 后建立 C&C

通道,实现对目标的控制。

6

Shellcode 分析

在深入分析最近的几次新攻击后,我们发现最终下载的木马具有极强的相似

性。木马都具有相似的特征,如下:

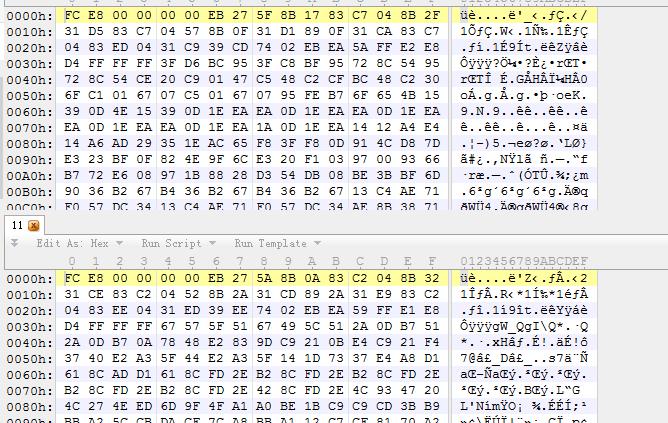

静态分析木马 shellcode

的入口处

![]()

启明星辰公司

版权所有

@领航信息安全

静态分析 shellcode

结尾字符串

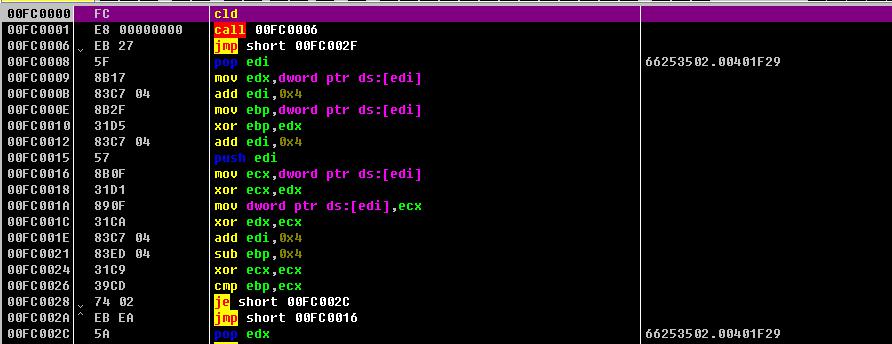

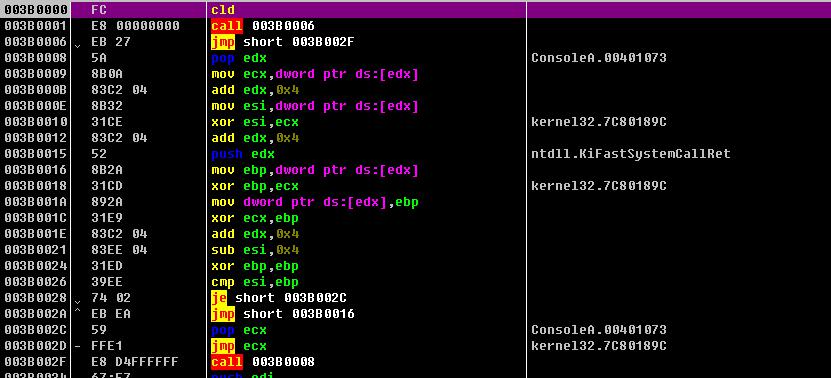

动态调试 shellcode

入口处

启明星辰公司

版权所有

@领航信息安全

我们已经形成针对最终下载木马在通信时的攻击特征“HTTP_木马_海莲花_

连接”,最新事件库可以有效检测海莲花组织最新攻击行为。

7

钓鱼攻击实例

近日发现有某网站上存在一个与海莲花组织相关的挂马

JS,该 JS

与水坑攻击

中涉及到 JS

一致,是用来分发恶意程序的。

启明星辰公司

版权所有

@领航信息安全

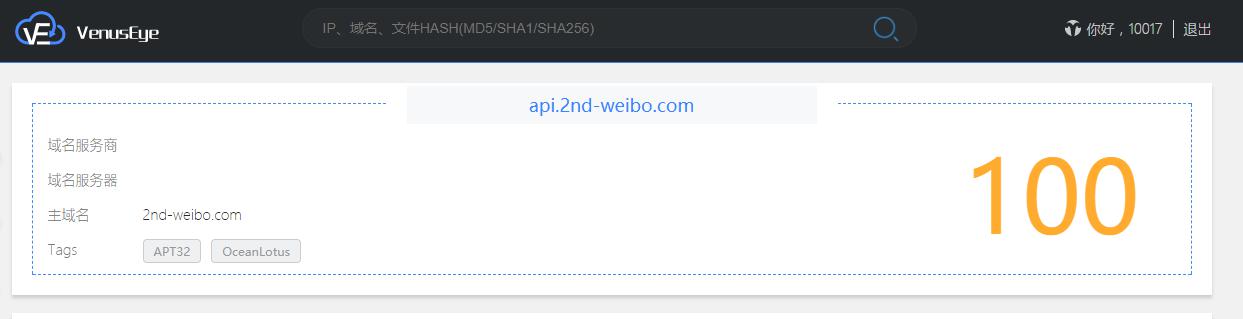

api.2nd-weibo.com/plugins/keji.js

通过溯源分析,可以发现该网站为海莲花组织的域名

通过该钓鱼网站的 IP

关联的域名,发现名为

liaoxiaoqing.com,访问后如下:

启明星辰公司

版权所有

@领航信息安全

该钓鱼网站上除了冒用政府相关信息,而且还会引诱用户登陆网站。

总结

目前已经将最新的海莲花情报入库,并添加了相关的事件库。并针对海莲花

系列的木马回连信息,制定了相关事件规则。今年海莲花组织活动积极,手段与 时俱进且攻击手法多样化,需要高度重视并提高防护措施。