Web攻击分析案例2018.11.06 VenusEye威胁情报中心

VenusEye威胁情报中心

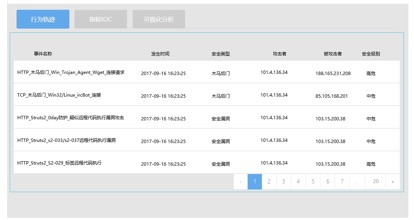

根据“web攻击检测”测试中发现的高危IP:103.4.136.34,我们发现一直有攻击行为,以下是是9月15抓到的日志。

经过关联日志分析,该IP上报的事件中主要包括:

主要攻击包括

|

漏洞名称 |

CVE号 |

|

HTTP_Struts2_S2-020/S2-021/S2-022远程代码执行/DOS |

CVE-2014-0094/CVE-2014-0112 |

|

HTTP_Struts2_0day防护_疑似远程代码执行漏洞攻击 |

|

|

HTTP_Struts2_s2-033/s2-037远程代码执行漏洞 |

CVE-2016-3087/CVE-2016-4438 |

|

HTTP_Struts2_S2-013/S2-029/S2-032远程命令执行攻击 |

CVE-2013-1966/CVE-2016-3081 |

|

HTTP_Struts2_S2-029_标签远程代码执行 |

CVE-2016-0785 |

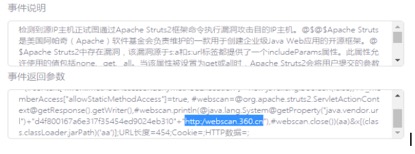

我们配置了抓包策略,通过抓取的报文回放,又上报了木马后门事件

通过实践的返回参数我们可以看到,攻击者是通过使用360的webscan进行漏洞扫描,然后针对存在漏洞的主机使用Struts2漏洞成功利用后,进行恶意程序的植入。

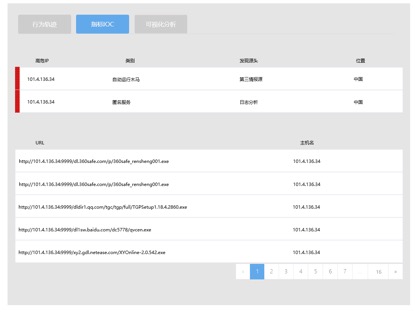

我们查询了该IP的情报信息,详情见3.7.2

我们结合Venuseye情报信息对101.4.136.34 IP进行了查询,发现该IP最近非常的活跃,主要是利用了一些Web类漏洞(struts2、SQL注入、php漏洞等)对目标主机进行权限的获取,然后植入恶意程序完成对目标主机的控制。

|

SID |

名称

|

类别

|

子类别

|

活动

|

恶意软件

|

CVE |

|

2006402 |

传入的基本认证Base64

HTTP密码检测未加密

|

|

|

|

|

|

|

2014704 |

PHP-CGI查询字符串参数漏洞

|

利用

|

代码执行

|

|

|

2012-1823

|

|

2016141 |

虚拟主机下载可执行文件

|

可疑活动

|

可执行下载

|

可执行下载

|

|

|

|

2018277 |

可能的WordPress

Pingback DDoS进行中(入站)

|

拒绝服务

|

入站

|

|

|

|

|

2017330 |

SQLi - SELECT and sysobject

|

利用

|

Web攻击 - SQL注入

|

|

|

|

|

2022263 |

Joomla

RCE M2 (Serialized PHP in UA) |

利用

|

Web攻击 - 代码执行

|

|

|

|

|

2012998 |

PHP可能的https本地文件包含尝试利用Web攻击

|

利用

|

Web攻击- 文件包含

|

|

|

2002-0953 |

|

2006445 |

可能的SQL注入尝试SELECT FROM |

利用

|

Web

攻击 - SQL注入

|

|

|

|

![GO7_{]D0(XP3DN07BO2(Q{H](WEB攻击分析案例.fld/image011.jpg)

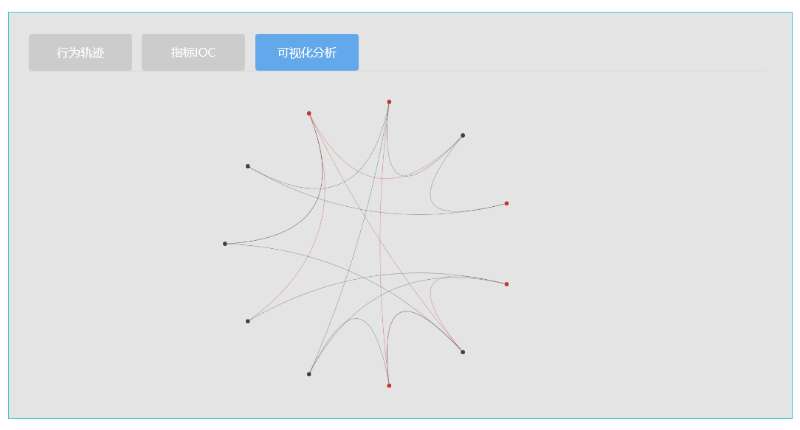

使用常规线索、威胁情报、关联线索追踪、人工分析等手法

重要线索发现

在返回的DNS请求解析日志中,我们追踪到moviestube.ru这个特殊后缀的高危域名。结合威胁情报发现该域名上曾经被挂有“挖矿”功能的JS脚本代码。在访问该网站时,则会后台执行网站上的挖矿代码,并造成CPU使用率飙升。

该攻击手法较新,因为其利用JavaScript代码浏览器中执行挖矿行为。通常挖矿手法是在受害者的机器上安装恶意软件或潜在的应用程序潜伏挖矿。而在这种新手法下,当用户浏览某些嵌入该JS的网站时,直接在浏览器中执行挖掘,不需要感染受害者的机器或利用漏洞。所有仅需要的是一个浏览器,JavaScript被激活,而这是大多数浏览器的默认状态。通过“感染”网站比通过感染用户机器更容易达到大量的机器。大多数广告网络通常都禁止这种CPU密集型任务,因为它大大降低了用户体验,因此该手法也部分地使用恶意软件分发。 根据情报信息这一攻击手法主要发生在俄罗斯和乌克兰,感染目标大多数是视频流或游戏网站,因为用户往往在观看电影或玩游戏时花费更多的时间在同一个网页上,这样的网页预期也是高于正常的CPU负载,这有助于掩盖采矿脚本的附加负载。虽然使用JavaScript挖矿单机的效率很低,但其分布式扩散后的计算能力确实惊人的。

通过此次项目中发现该攻击方式也在向中国试探扩散。由于该网站并非中国地区用户经常访问的网站,所以怀疑是一次攻击行为,由此我们可以推断:

(1)被攻击主机可能被植入了木马,该木马会在后台调用浏览器在后台访问以上恶意网站,进行挖矿。

(2)受害者可能受到了鱼叉邮件攻击,并点击了钓鱼邮件内嵌的可疑链接,访问了该网站。